IMA4 2017/2018 P40 : Différence entre versions

(→Echange de clefs Diffie-Hellman) |

(→Cellules) |

||

| (442 révisions intermédiaires par 3 utilisateurs non affichées) | |||

| Ligne 8 : | Ligne 8 : | ||

[[Fichier:tor_logo.png|thumb|right|Logo de Tor]] | [[Fichier:tor_logo.png|thumb|right|Logo de Tor]] | ||

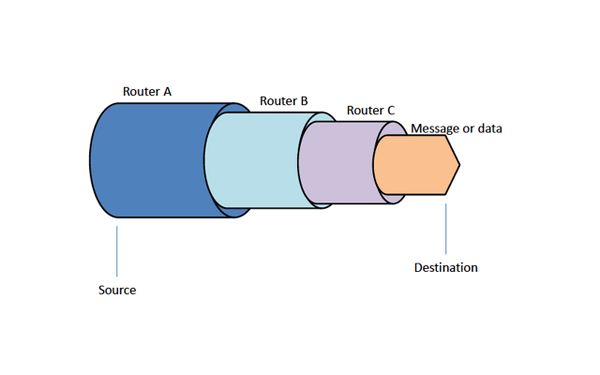

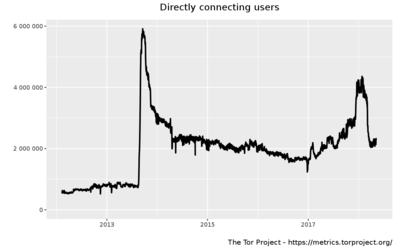

| − | Notre projet s’intitule "Exploration du réseau d'anonymisation Tor" et consiste à découvrir le principe de fonctionnement de ce dit réseau pour ensuite le mettre en pratique et enfin l’analyser en profondeur. Tor (Acronyme de "The Onion Router", le routage en oignon), est un réseau mondial décentralisé apparu en 2002 en version alpha et qui permet de lutter contre la surveillance et la censure. Sous le terme décentralisé se cache des milliers de serveurs mis à disposition par des bénévoles. Ces machines, appelées | + | Notre projet s’intitule "Exploration du réseau d'anonymisation Tor" et consiste à découvrir le principe de fonctionnement de ce dit réseau pour ensuite le mettre en pratique et enfin l’analyser en profondeur. Tor (Acronyme de "The Onion Router", le routage en oignon), est un réseau mondial décentralisé apparu en 2002 en version alpha et qui permet de lutter contre la surveillance et la censure. Sous le terme décentralisé se cache des milliers de serveurs mis à disposition par des bénévoles. Ces machines, appelées nœuds, agissent comme des relais pour permettre une anonymisation des connexions internet. Lorsqu’on fait référence à Tor, l’amalgame est souvent fait avec le logiciel Tor Browser, qui lui n’est qu’un navigateur (basé sur Firefox) qui envoie les connexions dans le réseau Tor. L'appellation du protocole “routage en oignon” fait référence à la manière dont les données sont encapsulées puis “épluchées” au cours d’un trajet dans un circuit tor. |

Tor est utilisé dans deux situations : | Tor est utilisé dans deux situations : | ||

| Ligne 32 : | Ligne 32 : | ||

[[Fichier:i2p_logo.png|thumb|right|Logo d'I2P]] | [[Fichier:i2p_logo.png|thumb|right|Logo d'I2P]] | ||

| − | I2P et Tor sont conçus pour permettre la mise en relation de deux machines sans révéler leur adresse IP réelle et sont donc assez similaire sur le principe. Bien qu’il soit également possible d’accéder au web "normal" avec I2P, ce n’est pas son but premier. Ce réseau privilégie l’utilisation des services cachés, de ce fait il est plus rapide d’y naviguer dessus. En | + | I2P et Tor sont conçus pour permettre la mise en relation de deux machines sans révéler leur adresse IP réelle et sont donc assez similaire sur le principe. Bien qu’il soit également possible d’accéder au web "normal" avec I2P, ce n’est pas son but premier. Ce réseau privilégie l’utilisation des services cachés, de ce fait il est plus rapide d’y naviguer dessus. En termes de différence technique, on peut citer le fait que les tunnels (équivalent des circuits Tor) sont unidirectionnels contrairement à Tor. |

| + | |||

| + | <br style="clear: both;" /> | ||

==Analyse du second concurrent== | ==Analyse du second concurrent== | ||

| Ligne 38 : | Ligne 40 : | ||

[[Fichier:freenet_logo.png|thumb|right|Logo de Freenet]] | [[Fichier:freenet_logo.png|thumb|right|Logo de Freenet]] | ||

| − | Freenet possède quant à lui un autre type d’usage en proposant le partage de fichiers de manière anonyme et résistante à la censure. En effet, contrairement à Tor et I2P, Freenet assure la pérennité des données grâce à une redondance des fragments de fichiers. Freenet est sur ce point similaire au protocole BitTorrent puisqu’un utilisateur téléchargeant un fichier est susceptible de le redistribuer plus tard à condition de toujours l’avoir en cache. En plus de sa bande passante, l’utilisateur est libre d’allouer une partie de son disque dur pour stocker les fichiers du réseau. Un fichier populaire, de par ce procédé, a plus de chance de rester disponible. Pour garantir l’anonymat, un client possède une liste de vingt nœuds qu’il peut interroger. Si aucun des nœuds ne possède ce fichier, ces | + | Freenet possède quant à lui un autre type d’usage en proposant le partage de fichiers de manière anonyme et résistante à la censure. En effet, contrairement à Tor et I2P, Freenet assure la pérennité des données grâce à une redondance des fragments de fichiers. Freenet est sur ce point similaire au protocole BitTorrent puisqu’un utilisateur téléchargeant un fichier est susceptible de le redistribuer plus tard à condition de toujours l’avoir en cache. En plus de sa bande passante, l’utilisateur est libre d’allouer une partie de son disque dur pour stocker les fichiers du réseau. Un fichier populaire, de par ce procédé, a plus de chance de rester disponible. Pour garantir l’anonymat, un client possède une liste de vingt nœuds qu’il peut interroger. Si aucun des nœuds ne possède ce fichier, ces vingt nœuds interroge à leur tour leurs voisins et ainsi de suite. Ainsi quand le fichier transite vers le client, aucun nœud ne sait si celui qui le précède est le demandeur. |

| + | |||

| + | <br style="clear: both;" /> | ||

==Scénario d'usage du produit ou du concept envisagé== | ==Scénario d'usage du produit ou du concept envisagé== | ||

| Ligne 44 : | Ligne 48 : | ||

Alice est une journaliste dans un pays où les libertés individuelles sont bafouées, mais elle souhaite partager avec le reste du monde son quotidien en s’assurant que, dans un premier temps son gouvernement ne sache pas ce qu’elle envoie comme information, mais aussi qu’il ne sache pas à qui elle les envoie. | Alice est une journaliste dans un pays où les libertés individuelles sont bafouées, mais elle souhaite partager avec le reste du monde son quotidien en s’assurant que, dans un premier temps son gouvernement ne sache pas ce qu’elle envoie comme information, mais aussi qu’il ne sache pas à qui elle les envoie. | ||

| − | Alice peut donc utiliser le réseau Tor, afin dans un premier temps de crypter sous plusieurs couches SSL son message, mais également en passant par plusieurs | + | Alice peut donc utiliser le réseau Tor, afin dans un premier temps de crypter sous plusieurs couches SSL son message, mais également en passant par plusieurs nœuds pour brouiller les pistes qui voudraient remonter à elle ou au serveur avec qui elle communique. |

Seulement, deux problèmes se posent à Alice, si elle communique avec Bob sur un réseau Tor Web classique, alors tout le trafic entre le nœud 3 et Bob sera en clair (il peut être crypté via https bien évidemment, mais il ne sera pas crypté d’un point de vue Tor), ainsi, on peut lire le contenu du message envoyé à Bob, et le corréler avec le contenu qui trafique dans les nœuds Tor pour remonter à Alice. | Seulement, deux problèmes se posent à Alice, si elle communique avec Bob sur un réseau Tor Web classique, alors tout le trafic entre le nœud 3 et Bob sera en clair (il peut être crypté via https bien évidemment, mais il ne sera pas crypté d’un point de vue Tor), ainsi, on peut lire le contenu du message envoyé à Bob, et le corréler avec le contenu qui trafique dans les nœuds Tor pour remonter à Alice. | ||

| − | Ensuite, les nœuds du réseau sont publics, un gouvernement peut donc très bien en bloquer l’accès, voire pire, le rendre illégal et imposer des sanctions lourdes en dissuasion. Pour régler ce problème, Tor | + | Ensuite, les nœuds du réseau sont publics, un gouvernement peut donc très bien en bloquer l’accès, voire pire, le rendre illégal et imposer des sanctions lourdes en dissuasion. Pour régler ce problème, Tor Project propose d’envoyer dans un premier temps le software par un média non suspect (CD par exemple), et aussi dans un second temps d’allouer à Alice un bridge, un nœud d’entrée Tor complètement secret, réservé pour l’accès au réseau Tor dans les pays peu libres. |

Ainsi, du point de vue du gouvernement qui essaierait de sniffer les paquets envoyés et reçus par Alice, ils ne verraient que du charabia sous SSL entre elle et un serveur qui n’a rien de suspect si c’est un bridge. | Ainsi, du point de vue du gouvernement qui essaierait de sniffer les paquets envoyés et reçus par Alice, ils ne verraient que du charabia sous SSL entre elle et un serveur qui n’a rien de suspect si c’est un bridge. | ||

| Ligne 64 : | Ligne 68 : | ||

==Choix techniques : matériel et logiciel== | ==Choix techniques : matériel et logiciel== | ||

| − | Ce projet purement informatique ne nécessite aucun matériel à l'exception d'un serveur connecté sur le réseau de l'école et ayant accès à la ligne SDSL. Du | + | Ce projet purement informatique ne nécessite aucun matériel à l'exception d'un serveur connecté sur le réseau de l'école et ayant accès à la ligne SDSL. Du côté des logiciels, nous commencerons par exploiter Tor Browser et Firefox afin de naviguer sur Internet en passant par le réseau Tor. Nous verrons ainsi l'utilité d'utiliser le navigateur de la fondation Tor. Dans un second temps, nous créerons des machines virtuelles sur le serveur Chassiron afin d'ajouter un nœud au réseau Tor ou encore d’héberger un service caché (sur un serveur web tel que Nginx ou Apache). La mise en place de ces machines nécessitera les logiciels Xen (pour la virtualisation) et LVM (pour la création de volume logique). Finalement, nous installerons Tor pour être en mesure de communiquer sur ce réseau que nous contrôlerons totalement, et nous pourrons réaliser divers test (tcpdump par exemple) sur les machines virtuelles. |

Concernant la partie analyse et sécurité, Wireshark ou tcpdump se révéleront être des outils pratiques pour analyser les paquets reçus sur une interface réseau. | Concernant la partie analyse et sécurité, Wireshark ou tcpdump se révéleront être des outils pratiques pour analyser les paquets reçus sur une interface réseau. | ||

| Ligne 70 : | Ligne 74 : | ||

==Liste des tâches à effectuer== | ==Liste des tâches à effectuer== | ||

| − | * État de l'art technique : les recherches documentaires s’effectueront tout au long du projet mais beaucoup d'importance y sera consacré dans un premier temps. | + | * État de l'art technique : les recherches documentaires s’effectueront tout au long du projet mais beaucoup d'importance y sera consacré dans un premier temps. 🔨/✅ |

| + | |||

| + | * Installation de Tor Browser et comparaison avec un Firefox classique. ✅ | ||

| + | |||

| + | * Création et configuration d'une machine virtuelle connectée sur la ligne SDSL. ✅ | ||

| + | |||

| + | * Ajout d'un nœud au réseau. ✅ | ||

| + | |||

| + | * Installation d'un serveur web sur une autre VM pour héberger un service caché. ✅ | ||

| − | * | + | * Mise en place d'un réseau privé Tor pour avoir la main sur l'ensemble de la chaîne de transmission. ✅ |

| − | * | + | * Réalisation d'un serveur web permettant de connaitre l'IP qui l'a contacté. ✅ |

| − | * | + | * Script pour automatiser la capture des paquets avec tcpdump. 🔨 |

| − | * | + | * Programme C pour contrôler et configurer Tor à la volé. 🔨 |

| − | * | + | * Programme C (Bash ?) pour choisir le pays du nœud de sortie. ✅ |

==Calendrier prévisionnel== | ==Calendrier prévisionnel== | ||

| Ligne 88 : | Ligne 100 : | ||

=Réalisation du Projet= | =Réalisation du Projet= | ||

| − | La segmentation en semaine ne se prêtant pas très bien à ce genre de projet, nous avons choisi de rester synthétique dans cette partie. Tous les points sont ou seront évidements explicités dans la suite de Wiki, ce listing permet juste de faire une chronologie des tâches effectuées. | + | La segmentation en semaine ne se prêtant pas très bien à ce genre de projet, nous avons choisi de rester synthétique dans cette partie. Tous les points sont ou seront évidements explicités dans la suite de Wiki, ce listing permet juste de faire une chronologie des tâches effectuées et de décrire les problèmes rencontrés accompagnés de réponses courtes. |

==Feuille d'heures== | ==Feuille d'heures== | ||

{| class="wikitable" | {| class="wikitable" | ||

| − | !Tâche !! Prélude !! Heures S1 !! Heures S2 !! Heures S3 !! Heures S4 !! Heures S5 !! Heures S6 !! Heures S7 !! Heures S8 !! Heures S9 !! Heures S10 !! Total | + | !Tâche !! Prélude !! Heures S1 !! Heures S2 !! Heures S3 !! Heures S4 !! Heures S5 !! Heures S6 !! Heures S7 !! Heures S8 !! Heures S9 !! Heures S10 !! Heures S11 !! Heure S12 !! Heure S13 !! Total |

|- | |- | ||

| Analyse du projet | | Analyse du projet | ||

| 20 | | 20 | ||

| + | | | ||

| + | | | ||

| + | | | ||

| | | | ||

| | | | ||

| Ligne 117 : | Ligne 132 : | ||

| 1 | | 1 | ||

| | | | ||

| + | | 2 | ||

| + | | 2 | ||

| | | | ||

| + | | 2 | ||

| | | | ||

| | | | ||

| − | | | + | | 4 |

| | | | ||

|- | |- | ||

| Documentation après prologue | | Documentation après prologue | ||

| | | | ||

| − | |||

| − | |||

| 4 | | 4 | ||

| − | | | + | | 4 |

| − | | | + | | 6 |

| − | | | + | | 4 |

| − | | | + | | 4 |

| + | | 6 | ||

| + | | 6 | ||

| + | | 8 | ||

| + | | 4 | ||

| | | | ||

| + | | | ||

| | | | ||

| | | | ||

| Ligne 141 : | Ligne 162 : | ||

| 2 | | 2 | ||

| | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| | | | ||

| | | | ||

| Ligne 155 : | Ligne 179 : | ||

| 2 | | 2 | ||

| 2 | | 2 | ||

| + | | | ||

| + | | | ||

| + | | | ||

| | | | ||

| | | | ||

| Ligne 170 : | Ligne 197 : | ||

| | | | ||

| 2 | | 2 | ||

| + | | | ||

| + | | | ||

| + | | | ||

| | | | ||

| | | | ||

| Ligne 183 : | Ligne 213 : | ||

| | | | ||

| 4 | | 4 | ||

| + | | | ||

| + | | | ||

| + | | | ||

| | | | ||

| | | | ||

| Ligne 196 : | Ligne 229 : | ||

| | | | ||

| | | | ||

| − | | | + | | 2 |

| + | | | ||

| + | | | ||

| + | | | ||

| | | | ||

| | | | ||

| Ligne 215 : | Ligne 251 : | ||

| 3 | | 3 | ||

| 4 | | 4 | ||

| + | | 4 | ||

| + | | 4 | ||

| + | | 2 | ||

| + | | 4 | ||

| + | | 1.5 | ||

| | | | ||

| + | | 3 | ||

| + | | | ||

| + | |- | ||

| + | | Programme de contrôle pour Tor | ||

| + | | | ||

| + | | | ||

| | | | ||

| | | | ||

| | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | 2 | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | | Service WEB pour connaitre son IP | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | 1.5 | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | | Analyse des paquets sur le réseau privé | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | 2 | ||

| + | | | ||

| + | | 2 | ||

| + | | | ||

| + | |- | ||

| + | | Script BASH choix pays de sortie | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | | ||

| + | | 4 | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | | '''Total''' | ||

| + | | 22 | ||

| + | | 9 | ||

| + | | 13 | ||

| + | | 8 | ||

| + | | 5 | ||

| + | | 8 | ||

| + | | 10 | ||

| + | | 12 | ||

| + | | 14 | ||

| + | | 6 | ||

| + | | 6 | ||

| + | | 7 | ||

| + | | 4 | ||

| + | | 8 | ||

| | | | ||

|} | |} | ||

| Ligne 224 : | Ligne 348 : | ||

==Prologue== | ==Prologue== | ||

| − | Nous avons passé de nombreuses heures à nous documenter sur le ''design'' de Tor. | + | Nous avons passé de nombreuses heures à nous documenter et à rassembler des documents sur le ''design'' de Tor. |

==Semaine 1== | ==Semaine 1== | ||

| − | + | Suite à une conversation avec M. Redon, il nous a été conseillé d'utiliser le serveur Chassiron, dédié à la spécialité GIS mais non utilisé à cette période de l'année académique, afin d'héberger nos tests ainsi que notre futur réseau privé de test Tor sur des machines virtuelles. A l'aide d'un sujet de tutorat GIS nous avons débuté l'installation de notre première machine virtuelle à l'aide de Xen, cependant, notre curiosité et notre incompréhension à propos de Xen, de la virtualisation en général, ainsi que sur les bridges et vlan côté machine nous a emmené à nous documenter sur ce sujet passionnant et donc à un peu mettre de côté la partie applicative durant cette séance le temps de clarifier les choses. Une fois notre machine virtuelle crée, il s'en est suivi une étape de configuration au sein des fichiers de Xen afin de créer des interfaces réseaux virtuelles associées à un brigde de Chassiron. Enfin notre machine virtuelle était enfin connectée sur la ligne SDSL de l'école. | |

==Semaine 2== | ==Semaine 2== | ||

| Ligne 255 : | Ligne 379 : | ||

* Lecture de documentation sur la création de circuit | * Lecture de documentation sur la création de circuit | ||

* Recyclage de 3 VMs sur Chassiron pour bâtir le réseau privée Tor. Deux seront des nœuds et la troisième sera à la fois un nœud, un serveur web et un directory server | * Recyclage de 3 VMs sur Chassiron pour bâtir le réseau privée Tor. Deux seront des nœuds et la troisième sera à la fois un nœud, un serveur web et un directory server | ||

| − | * Passage des IPs en | + | * Passage des IPs en statiques : {{Code|172.26.145.31-32-33}} |

* Installation de Tor sur les 3 VMs | * Installation de Tor sur les 3 VMs | ||

* Mise en en place du directory server, du relay et serveur web apache2 sur ''grolem'' | * Mise en en place du directory server, du relay et serveur web apache2 sur ''grolem'' | ||

| Ligne 263 : | Ligne 387 : | ||

==Semaine 6== | ==Semaine 6== | ||

| − | * Le client est configuré | + | * Le client est configuré |

* Lecture du Tor Design | * Lecture du Tor Design | ||

* Problème au niveau de l'implémentation du réseau privé (non résolu) | * Problème au niveau de l'implémentation du réseau privé (non résolu) | ||

* Le client communique bien avec le processus Tor sur le SocksPort 9011 comme configuré | * Le client communique bien avec le processus Tor sur le SocksPort 9011 comme configuré | ||

| − | * Le client communique avec le Directory Server sur le port 7000 mais jamais avec un nœud sur le port 5000 ( | + | * Le client communique avec le Directory Server sur le port 7000 mais jamais avec un nœud sur le port 5000 (Wireshark) |

* En revanche, le nœud Grolem effectue des connexions avec deux autres nœuds | * En revanche, le nœud Grolem effectue des connexions avec deux autres nœuds | ||

* Pourquoi un tel manque de sens ? | * Pourquoi un tel manque de sens ? | ||

| − | = | + | ==Semaine 7== |

| + | |||

| + | Nous rencontrons les mêmes problèmes que durant la semaine 6 à savoir que le client n'arrive toujours pas à établir un circuit. En revanche les nœuds du réseau entretiennent une connexion TCP entre eux ce qui selon nous est insensé si le réseau possède des milliers de nœuds. On a également remarqué que chaque nœud écoute sur un port UDP mais aucune documentation nous a éclairé sur l'utilité de ceci. Pour comparer avec un nœud public, nous avons relancé notre première VM (DurotDuq). Comme la capture d'écran le montre, nous remarquons que notre nœud est bel et bien utilisé par le réseau (écoute sur le port 9001 et connexion avec des IPs qui sont des nœuds). Nous faisons donc parti de quelques circuits mais nous n'avons pas de milliers de connexions établies. De plus, Tor n'écoute sur aucun port UDP. Nous essayerons de tirer au clair ces différences la semaine prochaine. | ||

| + | |||

| + | En parallèle nous continuons à nous documenter, notamment sur le rôle des deux paires de clés privés/public par nœud, sur le protocole TLS et les certificats numériques. | ||

| + | |||

| + | <gallery style="margin: 30px 0;"> | ||

| + | Fichier:tor_socks.png|250px|thumb|right|''Sockets'' ouvertes (nœud public) | ||

| + | Fichier:tor_socks2.png|250px|thumb|right|''Sockets'' ouvertes (Réseau privé) | ||

| + | </gallery> | ||

| + | |||

| + | ==Semaine 8== | ||

| − | + | Pour revenir sur le port UDP ouvert, nous avons eu un début de réponse sur le Stack Exchange de Tor qui nous disait de regarder au niveau des requêtes DNS. Il s'avère que notre nœud public (ne pouvant pas être utilisé en sortie d'un circuit) n'écoute pas sur un tel port. En revanche, nous n'avons pas imposé cette politique de sortie sur les VMs du réseau privé. On en déduit que par défaut les nœuds ouvrent un port UDP pour résoudre les domaines dans l'éventualité où ils seraient utilisés en sortie. Étrangement, et sans rien avoir changé, les nœuds n'établissent plus de connexion TCP entre eux. Ce résultat est rassurant et rentre en concordance avec les documents étudiés. Ce comportement semble néanmoins être celui du réseau il y a quelques années comme expliqué dans le Tor Design. | |

| − | ===Présentation générale | + | |

| + | {{Citation|Each onion router maintains a TLS [17] connection to every other onion router.}} | ||

| + | |||

| + | |||

| + | Le nombre de nœuds ayant explosé, le fonctionnement a dû être changé afin d'éviter des milliers de connexions TCP établies. Nous avons également fait des recherches sur le protocole TLS employé pour les échanges client-nœud et nœud-nœud. Nous avons par la suite cherché les raisons de son utilisation. Celle-ci est claire pour la partie "création de circuits" en revanche nous avons encore quelques interrogations sur son utilité quand il s'agit de transmettre des données par le circuit. | ||

| + | |||

| + | |||

| + | Notre réseau privé Tor a toujours un comportement étrange : | ||

| + | |||

| + | Les machines semblent se parler alors que nous ne demandons pas de création de circuit, et le routage des messages au travers Tor semble étrange. | ||

| + | |||

| + | Nous nous sommes rendus compte que les machines virtuelles ne font pas tourner la même version de Tor malgré une installation à la même période. Il s'agit d'une piste de réflexion à creuser pour la semaine prochaine. | ||

| + | |||

| + | Suite à une incompréhension du comportement de notre réseau privé, et après de la lecture sur Internet, nous nous résignons à utiliser Chutney pour la semaine prochaine, qui est vivement conseillé. | ||

| + | |||

| + | Cette semaine, encore plus de documentation a été réalisée sur Diffie-Hellman et TLS suite à une compréhension partielle antérieure. | ||

| + | |||

| + | ==Semaine 9== | ||

| + | |||

| + | Au vu des problèmes que nous rencontrons sur notre réseau privé, nous avons commencé à nous intéresser à l'alternative Chutney qui semble être très appréciée des utilisateurs qui souhaitent tester des réseaux Tor privés. Des alternatives existent (ExperimenTor, Shadow), mais elles sont bien trop ambitieuses pour nous, ces dernières sont plus utiles pour simuler un réseau Tor à très large échelle, ce qui sort du cadre de notre utilisation car nous souhaitons uniquement déployer un réseau minimaliste. | ||

| + | |||

| + | Chutney est un outil en python développé par le Tor Project (en partie par Nick Mathewson, un ténor de l'équipe de Tor, présent depuis le début, co-auteur du "Tor design") qui permet la configuration, le lancement, et les tests sur un réseau Tor de test en local. Il fonctionne assez simplement en lançant plusieurs processus Tor liés sur le localhost à des ports différents, et en les faisant communiquer entre eux. (source de Chutney : https://gitweb.torproject.org/chutney.git/ ) | ||

| + | |||

| + | Afin de tester Chutney dans un premier temps sans perturber notre réseau déjà en place (non fonctionnel, mais tout de même en place) nous avons récupéré la machine virtuelle "dracofeu" que nous avons connecté sur bridgeInfostud avec l'adresse IP {{Code|172.26.145.34}}. Pour parvenir à faire fonctionner Chutney il faut la dernière version de Tor(0.3.4.0), or cette version n'étant pas disponible sur les dépôts Debian de l'école, nous avons donc récupéré le code source de Tor sur la même source git officielle. La compilation, bien que relativement longue, n'a pas été très ardue du fait de la présence d'outil Makefile et de script shell automatisés et adaptés en fonction de notre architecture; bien que quelques bibliothèques en version -dev furent nécessaires afin d'assurer la bonne compilation du logiciel. | ||

| + | |||

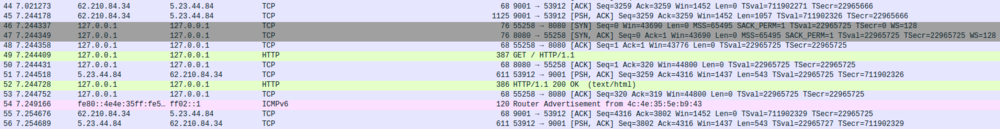

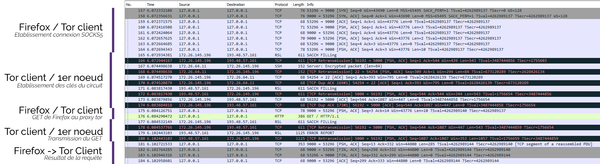

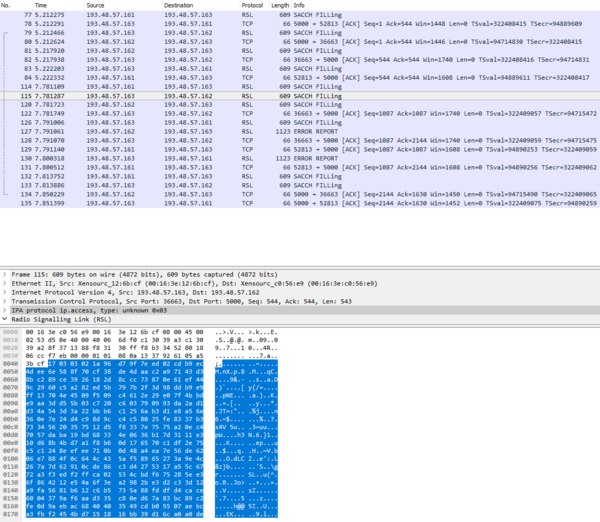

| + | Chutney étant en état de marche, il nous permet très facilement d'avoir un réseau Tor fonctionnel suivant un certain patron qu'on impose via une api Python. On peut ainsi créer facilement un réseau de N nœuds, avec X clients, Y ''authority servers'', Z services cachés. Chutney génère les torrc pour ces composants dans un répertoire. Nous avons ainsi pu avoir en peu de temps un réseau disponible selon notre demande et nous avons pu constater son bon fonctionnement via des analyses de paquets (capturées par tcpdump sur la machine virtuelle, puis analysés sur un ordinateur avec un serveur graphique permettant l'utilisation de Wireshark, oui, c'est de la faiblesse :)). Nous avons pu constater en particulier un trafic classique de Tor, en cellules fixes, et avec des requêtes HTTP en clair aux ''authority server''. | ||

| + | |||

| + | Il est intéressant de noter que du point de vue de Wireshark (du fait que nos processus Tor utilisent les ports 500X en tant que Onion Router port pour communiquer), le transit de données Tor est assimilé à du Radio Link Protocol (RSL), ainsi, les données interprétés par Wireshark n'ont strictement aucun sens, ce qui amène à des situations où d'après Wireshark, nous envoyons des trames GSM sur une interface localhost, c'est assez puissant. | ||

| + | |||

| + | Même si Chutney nous permet de réaliser facilement un réseau fonctionnel, et avec une plus grande souplesse qu'avec des machines virtuelles, le fait que tout transite par le localhost rend cependant difficile l'interprétation des paquets, il faut garder en tête le port de destination, de source, savoir à qui appartient quel port source etc... Suite à cette pénibilité de lecture, nous avons décidé de reprendre le simple réseau constitué par Chutney (en exportant les torrc de chaque acteur du réseau), et de les copier/coller dans nos machines virtuelles. En soit, cela ne change pas beaucoup de ce que nous avions fait initialement, mais au moins, nous sommes sûr que les torrc générés sont fonctionnels, contrairement à notre ancien réseau tor privé qui avait des torrc que nous avions renseignés à la main, sachant qu'en plus, tous les nœuds n'avait précisément pas la même version de Tor, comme énoncé dans la semaine précédente. | ||

| + | |||

| + | Ainsi nous avons compilé et installé Tor sur la grolem, la grodoudou ainsi que la goupix, à l'instar de ce que nous avions fait sur la dracofeu, avant d'y mettre nos torrc. | ||

| + | |||

| + | Enfin, conjointement nous sommes en train de rédiger une partie du wiki sur le protocole TLS que nous pensons nécessaire pour la compréhension globale de Tor. | ||

| + | |||

| + | |||

| + | <gallery style="margin: 30px 0;"> | ||

| + | Fichier:compilation_tor.png|250px|thumb|right|Compilation de Tor | ||

| + | </gallery> | ||

| + | |||

| + | ==Semaine 10== | ||

| + | |||

| + | Nous avons commencé la séance en copiant les différents torrc générés par Chutney sur nos VMs. Nous aurons à présent la configuration suivante : | ||

| + | * Goupix : nœud + ''directory server'' | ||

| + | * Groudoudou : nœud de sortie | ||

| + | * Grolem : noeud + ''directory server'' | ||

| + | * Dracofeu : client | ||

| + | Les différentes IPs nous éviteront les confusions de lecture des paquets sur le localhost. | ||

| + | |||

| + | Aussi, nous avons évoqué le fait d'exploiter la ''socket'' de contrôle de Tor. L'idée serait de réaliser un programme en C permettant de configurer notre instance de Tor (suppression/création de circuits, modification du torrc à la volée, visualisation de statistiques/données ...). | ||

| + | |||

| + | La réalisation du programme a débuté. L'utilisateur lance l'utilitaire en spécifiant grâce à l'option --port ou -p le port de contrôle spécifié dans le torrc. Il lui est ensuite demandé d'entrer le mot de passe qu'il aura défini postérieurement en configurant Tor. Si le mot de passe est correct, une liste d'actions lui est proposée. Cette ébauche permet pour le moment de n'afficher que la liste des circuits et des ''streams''. D'autres fonctionnalités seront rajoutées par la suite. L'avantage de ce programme est de faciliter l'usage de ce port de contrôle. | ||

| + | |||

| + | Une autre idée de programme a émergé dans nos têtes, avec nos 4 machines virtuelles afin de nous simplifier la vie, actuellement si nous devons faire des analyses de paquets, il faut lancer tcpdump, lancer Tor, puis stopper tcpdump ( et stopper Tor également ) et ce pour les 4 machines virtuelles. Enfin, il faudra faire un scp sur chaque machine virtuelle pour récupérer nos fichiers pcap de capture. | ||

| + | Cette méthode étant très fastidieuse et répétitive, nous avons réalisé un script shell simpliste sur chaque VM qui lance tcpdump puis lance Tor, et un autre script shell qui stoppe tcpdump et Tor avant de faire un scp du fichier pcap sur Chassiron. L'idée maintenant, si on veut tout automatiser, est de faire en sorte qu'un simple script sur Chassiron exécute les deux scripts de chaque machine virtuelle afin qu'en définitive, on fasse la capture de paquet et la centralisation des fichiers de capture sur Chassiron dans un tout en un. | ||

| + | Nous pensons que la meilleure manière pour communiquer entre deux machines virtuelles connectées sur le même réseaux est par ''socket'', ainsi, nous aurons un programme côté machine virtuelle qui sera un serveur TCP lié à un port quelconque, qui attendra une commande de type "capture" en chaîne de caractère par exemple, et exécutera le script de capture, et même chose pour la commande "stop", qui stoppera les captures et enclenchera le processus scp. | ||

| + | |||

| + | Enfin, un gros travail sur le wiki reste à faire, et nous nous excusons de l'aspect un peu ... "brouillon" de celui-ci, nous avons des difficultés à mettre sous forme littéraire et cohérente tout ce que nous savons. Nos sources étant parfois contradictoires ou bien obsolètes. Un nombre important de questions restent sans réponses (et n'ont étonnamment, jamais été posées sur Internet), notamment au niveau de cette mystérieuse "Clef de connexion" qui rentre en conflit avec notre compréhension de TLS. De plus, le protocole de Tor prévoit une authentification du relai lors de la création de circuit par exemple, sauf que ce même protocole Tor fonctionne sur un lien TLS déjà établi. Nous n'avons toujours pas compris pourquoi un tel besoin de redondance dans l'authentification. Et nous pensons que certaines questions resteront sans réponses, sauf peut-être si nous posons ces questions directement aux ténors du Tor Project bien sûr. Il nous reste encore beaucoup de travail sur la compréhension fine et technique des spécifications de Tor, c'est autant formateur que ça en donne des maux de cranes. | ||

| + | |||

| + | ==Semaine 11== | ||

| + | |||

| + | * Lancement de toutes les VMs | ||

| + | * Changement de la configuration du torrc de la tutur pour l'incorporer au réseau privé | ||

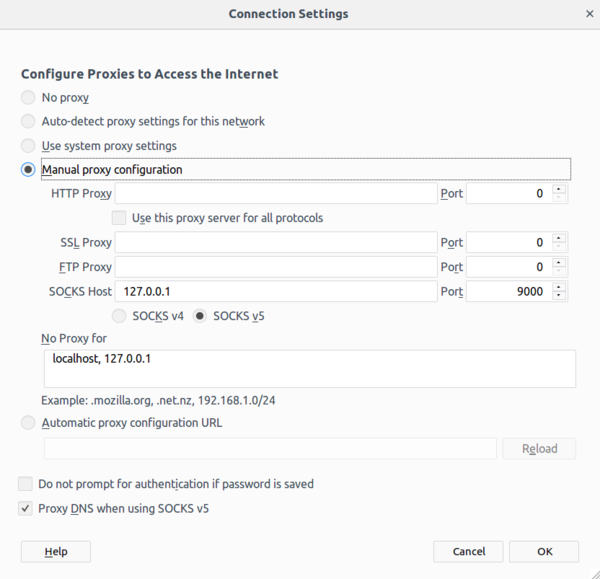

| + | * Configuration de Firefox avec le proxy SOCKS5 | ||

| + | * Le réseau privé semble fonctionnel | ||

| + | * Analyse des résultats avec Wireshark (cohérent) - on peut également faire fuiter les DNS si la case sur Firefox n'est pas cochée | ||

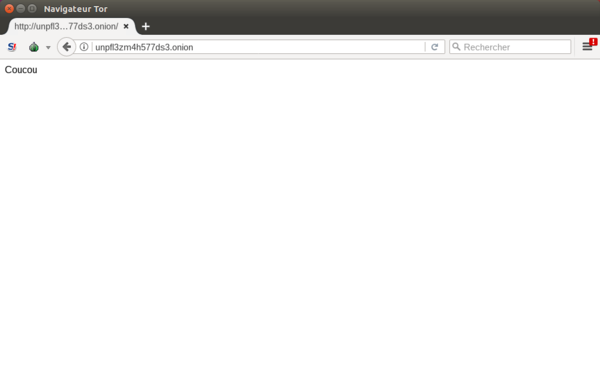

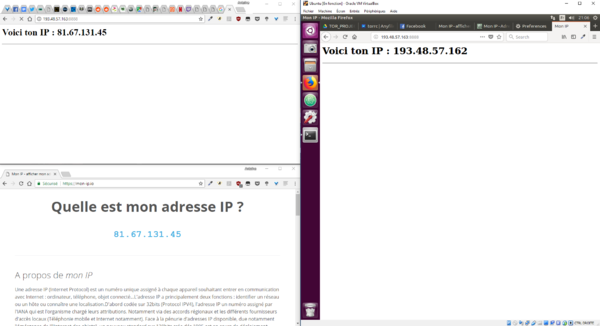

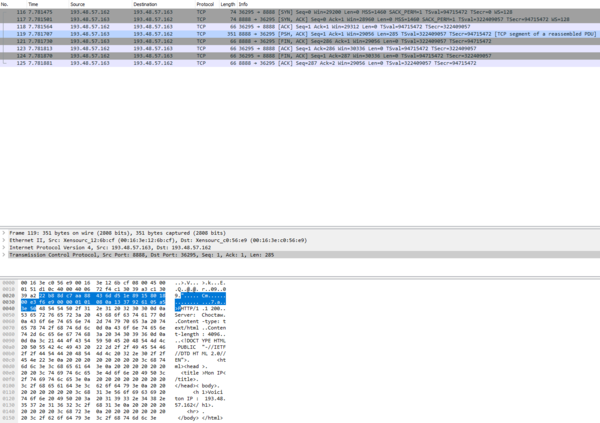

| + | * On va maintenant créer un serveur web (en C) qui affichera l'IP de sortie (locale) qui consulte le service : une fois terminé, on remarque bien que l'IP affichée n'est pas celle de la tutur mais bien d'une VM | ||

| + | * Il reste à peaufiner le serveur WEB pour avoir un code tout de même présentable (fait rapidement en fin de séance) | ||

| + | * Parti d'une idée de M. Vantroys, nous allons créer un utilitaire permettant de choisir le pays du nœud de sortie | ||

| + | * Nous avons analysé les paquets transitant de la tutur au serveur WEB. On constate en effet que le nœud de sortie effectue la requête GET au serveur (d'ailleurs reconnu seulement comme étant du TCP sur Wireshark) | ||

| + | |||

| + | ==Semaine 12== | ||

| + | |||

| + | En cette semaine 12, nous avons en plus des recherches habituelles, élaboré un script Bash permettant à un utilisateur naviguant sur Tor de choisir le pays du nœud de sortie. Au départ nous étions partis sur un programme écrit en C puis après réflexion il s'est avéré que le Bash était plus pratique. L'idée de départ nous est venue de M. Vantroys qui avait besoin d'un proxy en Belgique. Nous nous sommes rappelés qu'il était possible de forcer des noms de nœuds de sortie dans le ''torrc'' et que le consensus les affichait en plus de leur localisation. La première idée a donc été de ''parser'' ce fichier selon un critère géographique afin de dresser une liste de nœuds correspondants. Mais en fouillant les paramètres possibles du ''torrc'', nous sommes tombés sur deux paramètres : ''ExitNodes'' et ''StrictExitNodes''. ''ExitNodes'' permet en effet de renseigner des noms de nœuds mais chose que nous ne savions pas, il est possible de donner directement un ou plusieurs codes pays sous la forme {fr,us}. ''StrictExitNodes'' permet quant à lui de s'assurer que le nœuds de sortie fera partie de l'ensemble ''ExitNodes'' même si aucun nœud n'est disponible au risque de ne pas pouvoir naviguer sur le réseau. | ||

| + | |||

| + | Notre problème s'est donc simplifié. Il suffit maintenant de trouver une liste des codes pays et de changer le ''torrc'' en fonction du choix de l'utilisateur s'il est correct. | ||

| + | |||

| + | A défaut d'expliquer en détail le script, voici quelques captures d'écrans montrant l'efficacité et les fonctionnalités du script. | ||

| + | |||

| + | <gallery style="margin: 30px 0;"> | ||

| + | Fichier:ExitLocation_(5).png|torrc initial | ||

| + | Fichier:ExitLocation_(1).png|torrc complété par défaut | ||

| + | Fichier:ExitLocation_(2).png|Ajout pays | ||

| + | Fichier:ExitLocation_(3).png|Vérification sur Tor Browser | ||

| + | Fichier:ExitLocation_(4).png|Désactivation | ||

| + | </gallery> | ||

| + | |||

| + | ==Semaine 13== | ||

| + | |||

| + | Après une conversation avec M.Redon au sujet de l'accès des machines via un réseau externe (pour utiliser notre réseau Tor pendant les vaccances via une machine de notre domicile), nous mis les machines virtuelles sur la VLAN 110 (BridgeOpenInter), sur le réseau 193.48.57.160/27. | ||

| + | |||

| + | Nous avons donc mis : | ||

| + | |||

| + | * Goupix : 193.48.57.161 | ||

| + | * Grodoudou : 193.48.57.162 | ||

| + | * Grolem : 193.48.57.163 | ||

| + | |||

| + | Ces machines étant routées, il est donc possible d’accéder à notre réseau privé depuis n'importe où, et ce même réseau peut sortir sur n'importe où. Il est très facile d'éditer le fichier torrc du client afin de le faire se connecter à Goupix et Grolem, nos Directory servers. | ||

| + | |||

| + | Nous avons eu cependant plusieurs problèmes qui ont nuit à la bonne communication entre nos machines virtuelles, d'une part, l'une des machines avait une utilisation de disque de 100 %, causée par 5 Go de logs qui se sont accumulés (ca fait beaucoup de texte depuis le début du projet), autre problème, une des machines avait une horloge décalée de 30 secondes par rapport aux autres, ce qui empêchait la récolte des consensus par Tor. | ||

| + | |||

| + | Ces problèmes réglés, notre réseau privé fonctionne à merveille. | ||

| + | |||

| + | Les ip routées en public nous ont causé plus tard cette semaine des attaques sur le port 22 d'ip Chinoises. Suite à ce danger d'attaque en force brute nous avons décidé de changer la politique d'authentification sur nos machines virtuelles. Ainsi, nous avons désactivé l'authentification par mot de passe et nous avons ajouté une authentification par clefs RSA 2048 bits générés par nos ordinateurs personnels. Le tout fonctionne parfaitement, et on a plus à se fatiguer à écrire le mot de passe. | ||

| + | |||

| + | *Dans le fichier /etc/ssh/sshd_config, on ajoute : | ||

| + | |||

| + | <br/> | ||

| + | <div style="padding:15px;color:#ffffff;background-color:#23241F;font-family:Consolas"> | ||

| + | RSAAuthentication yes | ||

| + | <br/> | ||

| + | PubkeyAuthentication yes | ||

| + | <br/> | ||

| + | AuthorizedKeysFile %h/.ssh/authorized_keys | ||

| + | <br/> | ||

| + | PasswordAuthentication no | ||

| + | </div> | ||

| + | <br/> | ||

| + | |||

| + | *Dans le fichier /root/.ssh/authorized_keys on ajoute nos clefs (publiques, bien entendu): | ||

| + | <br/> | ||

| + | <div style="padding:15px;color:#ffffff;background-color:#23241F;font-family:Consolas"> | ||

| + | ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCxwBib0nTe/Un28WPQaLhwp7KidnRDdCN1/TDW5a/TkDnKfhpIIprzgFzTRSK5OQGltc+gBqEbCpeu1Cs3hBbzI+IiAFJk4CQdAt53058bAekKG63o8ksKuAYMcU4dcNhtCcQSuvtntLVtbLzyBmK3hWuOmXKwiu6qQaSidGvA25E5X2YbBHJhA3/L4oVwUEY0H2of/XzWtQ3hrRhFhSHWblXLsYNl4jwIf94zTcz5tlbC+J7wH4McjzxvCJsN/lCiStv1IdxU8k6YGAsS8CwhYiwDs6K+YLTSpjC0Pe4fEfcAQlmUWb3CGo6wrY/UxAO9FPMj3avRMY7LNCaLhvd/ anthony@anthony-Lenovo-Z710 | ||

| + | <br/> | ||

| + | <br/> | ||

| + | <br/> | ||

| + | ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCdFdiiCwXHcTWv0zYCiw+7YP/N6W+JbegT0qPs0gR3kSbSm1dLgjEtabR6Yj6+3/nDmZyhVuQ8Nhs7geKt/gBHVEN1ghp1QH1IOxMp1eT2Zc42v5teyXeop8Ql7O05PL1JGG2s+6c3HQg0jtccSu47fTd3U8DkQHoRZzOJ4eaNGSs7ZrbhjPl78H9Sjf4PvVCq2OokE6TiE30DygvsN4PhspVIgTWGb2t17chFq2Ir0ZfT5VQ4phsJ17pdNY5OjFtVPfWyN2RwyBxlywBr+t+5KR6ySGZL1DRp3ka4gkbyu14H8NfTsayukFqH1nMXU15PXRa0gXTjfZCnXpuziGXH antoine@antoine-VirtualBox | ||

| + | |||

| + | </div> | ||

| + | <br/> | ||

| + | |||

| + | |||

| + | De plus, du fait que ces derniers temps, la version de Tor tournant sur notre machine virtuelle DurotDuq (notre noeud public) est dépréciée car sujette à des failles de sécurités, nous avons entamé une compilation de la dernière version de Tor, flambant neuve. | ||

| + | |||

| + | =État de l'art= | ||

| + | |||

| + | ==Présentation générale== | ||

{{Alert_success|Rédaction en cours}} | {{Alert_success|Rédaction en cours}} | ||

| − | + | Tor est à la fois un logiciel libre et un réseau de surcouche distribué en nœuds sur la base du volontariat. Il est sorti en 2001, et son design a été écrit par Roger Dingledine, Nick Mathewson de Freehaven ainsi que Paul Syverson de la Navy, il a pour but aujourd'hui de se défendre contre la surveillance et la censure qui menacent les libertés individuelles et l'intimité en anonymisant et en chiffrant les applications basées sur TCP comme la navigation sur le web, les connexions SSH, et les discutions instantanées. Bien qu'il soit rentré dans le domaine public, il faut tout de même dire que les origines de Tor remontent bien évidemment à des problématiques militaires. | |

| + | |||

| + | Tor a été conçu à l'origine dans l'optique de respecter les considérations suivantes : | ||

| + | |||

| + | *'''Déployabilité''' : Tor doit être déployable et utilisé dans le monde réel. Ainsi, il ne doit pas être coûteux (par exemple en demandant plus de bande passante que les volontaires sont prêts à céder), ne doit pas être difficile d'implémentation (par exemple en nécessitant des mises à jour de noyaux, ou en nécessitant des proxy séparés pour chaque protocole), ne doit pas être un fardeau pour les volontaires, et enfin il ne faut pas que les partis non anonymes (comme les serveurs web) aient besoin d’exécuter Tor. | ||

| + | |||

| + | |||

| + | *'''Utilisabilité''' : Un système difficile à utiliser a tout logiquement moins d'utilisateurs, et parce que les systèmes d'anonymisation cachent les utilisateurs parmi les autres utilisateurs, un système avec moins d'utilisateurs est donc mathématiquement moins anonyme. Ainsi, l'utilisabilité n'est pas seulement un confort pour le client, elle est une réelle nécessité de sécurité. A ce titre, Tor ne doit pas nécessiter de modification d'applications, ne doit pas introduire de délais trop importants rendant impossible pour le client d'avoir une utilisation "confortable". Finalement, à l'instar de l'item Déployabilité, le client ne doit pas avoir à modifier son système d'exploitation. Tor doit être le plus multi-plateforme possible (il est actuellement disponible sur Linux, Solaris, BSD, MacOS X, Windows, Android et enfin iOS, on peut estimer que cet item est validé) | ||

| + | |||

| + | |||

| + | *'''Flexibilité''' : Le protocole de Tor doit être flexible et bien spécifié, de telle manière à ce que Tor puisse servir de base à de la recherche. L'idée est que les futurs systèmes d'anonymisation n'aient pas besoin de réinventer la roue (ie le Tor Design). Tor veut s'imposer comme un standard (et c'est tout de même assez le cas actuellement). | ||

| + | |||

| + | |||

| + | *'''Conception simple''' : Le protocole et les paramètres de sécurité doivent être bien compréhensibles. Des fonctionnalités supplémentaires imposent des coûts d'implémentation et de complexité. Ajouter des techniques non-prouvées au Tor Design menace la déployabilité, la lisibilité, et la "facilité" de l'analyse de sécurité. Tor a pour but de déployer un système simple et stable qui intègre les meilleures approches pour protéger l'anonymat. | ||

| + | |||

| + | |||

| + | Dans la logique de la portabilité, Tor repose sur l'utilisation de SOCKS, qui est un protocole standard qui permet de faciliter le routage de paquets entre les applications client/serveur via un serveur proxy. Dans le cas de Tor, il joue le rôle de proxy pour le client. Les applications souhaitant utiliser Tor n'ont qu'à être configurées pour utiliser ce serveur SOCKS proxy. Par exemple on peut "torrifier" très facilement du trafic HTTP sur un navigateur web. | ||

| + | |||

| + | Les nœuds au sein de Tor peuvent être de plusieurs types : | ||

| + | |||

| + | *Les '''Onion Router''' (OR, aussi appelés relais) : Ce sont les nœuds qui constituent les circuits utilisés au travers du réseau, ils sont le cœur fonctionnel de Tor, ce sont eux qui font transiter les paquets au travers du nuage Tor. | ||

| + | |||

| + | *Les '''Nœuds clients''' (aussi appelés ''onions proxies'', OP, par abus de langage) : Ce sont les nœuds qui se connectent au réseau, ou plus précisément les clients logiciels Tor. | ||

| + | |||

| + | *Les '''Directory Servers''' (aussi appelés ''authority Servers'') : Il s'agit des serveurs qui référencent les OR connus, ils sont les annuaires du réseau. | ||

| + | |||

| + | Par abus de langage, le terme "nœud" dans ce wiki sera à comprendre au sens de "relais", et sera utilisé pour éviter les redites. Pour les "nœuds" qui ne sont pas des "relais" on précisera explicitement clients (ou proxy Oignon) et serveurs d'annuaires. Cet abus de langage est assez commun dans la littérature de recherche sur Tor, c'est pourquoi nous nous permettons de nous l'approprier. | ||

| + | |||

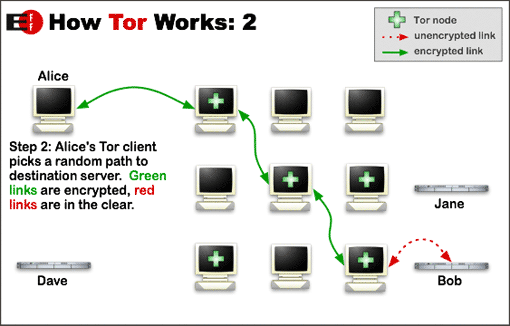

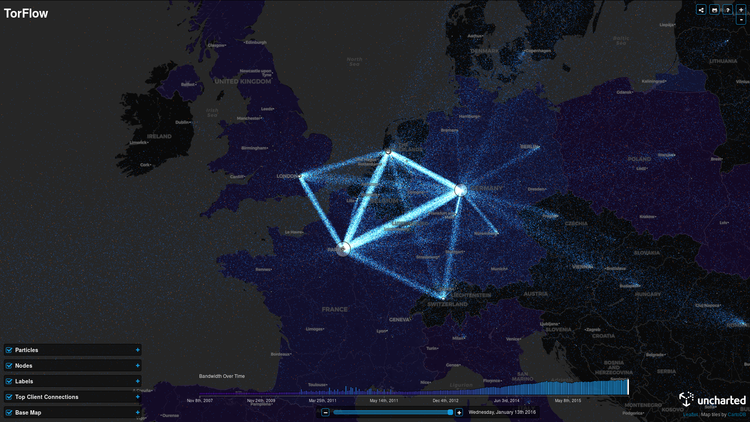

| + | La communication au travers du réseau Tor fonctionne en routant les paquets au travers d'un circuit de relais entre le client et le serveur, en pratique, ce circuit a pour longueur trois relais, que l'on nomme Gardien - Nœud intermédiaire - Nœud de sortie. Chaque nœud partage avec le client une clef de chiffrement symétrique, et le message est donc enveloppé de trois couches de chiffrement, à la manière d'un oignon. | ||

| + | |||

| + | Ce circuit ainsi crée réduit drastiquement les risques d'analyses de trafic en disséminant les communications entre plusieurs endroits de l'Internet. On ne peut donc pas en observant un seul point, associer l'utilisateur à son destinataire. Métaphoriquement, cela revient à utiliser un chemin tortueux et difficile afin de "semer" et de mener en confusion un "poursuivant". Au lieu d'emprunter un itinéraire direct entre la source et la destination, les paquets suivent une trajectoire qui semble aléatoire à travers plusieurs relais, de plus, les données étant chiffrées, personne ne peut savoir qui parle et ce qu'il dit dans le nuage. | ||

| + | |||

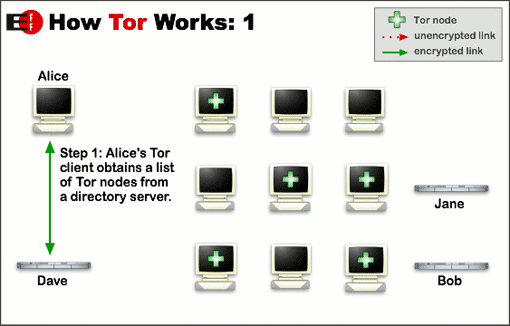

| + | En pratique, lorsqu'un client désire communiquer avec un serveur externe au travers du nuage Tor, le client va construire un circuit entre lui et sa destination. Ainsi l'OP du client va consulter les Directory Servers afin de connaître la liste des OR, avec diverses informations à leur sujet, notamment leur adresse IP, leur vitesse de connexion etc... | ||

| + | |||

| + | Le client va choisir 3 relais qui constitueront le circuit. Il va inspecter la liste des nœuds pour choisir le nœud de sortie adéquat (en effet, ces derniers ont des politiques de sorties et n'acceptent que certains ports) | ||

| + | |||

| + | |||

| + | [[Fichier:htw1.png]] | ||

| + | |||

| + | Ensuite, le client va construire un circuit entre lui et le serveur, chaque nœud apportant son chiffrement. | ||

| + | |||

| + | [[Fichier:htw2.png]] | ||

| + | |||

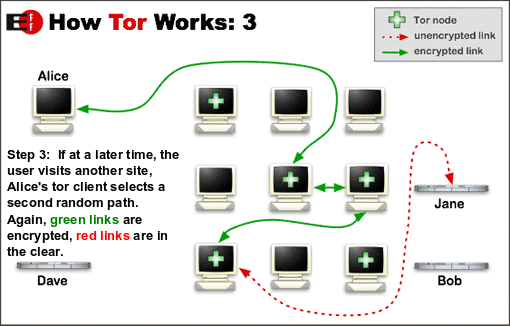

| + | Une fois le circuit établi, il peut être utilisé pour anonymiser une application TCP, comme du trafic web, de la messagerie instantanée, des connexions SSH, etc... De plus, plusieurs streams TCP peuvent partager un même circuit. | ||

| + | |||

| + | [[Fichier:htw3.png]] | ||

| + | |||

| + | On peut noter que la liaison nœud de sortie <=> Serveur n'est pas chiffrée par Tor, ce qui implique qu'elle n'a que le chiffrement propre au protocole utilisé, plus simplement, utiliser du HTTP sans TLS ne procure aucune confidentialité, avec ou sans Tor. De plus on remarque que si un attaquant observe la liaison Client <=> Gardien et la liaison nœud de sortie <=> serveur, il sera capable de tracer le client. Ce genre d'attaque est appelée "analyse de trafic" et est l'attaque la plus communément mentionnée dans la recherche. | ||

| + | |||

| + | ===Services cachés=== | ||

| + | |||

| + | Les services cachés permettent d'anonymiser le côté destiné d'une connexion TCP. Dans ce que nous avons vu jusqu'à maintenant, seule la source était cachée du destinataire. Les services cachés permettent de cacher la destination. Cependant il faut noter que s'il n'est possible de cacher que la source d'une connexion TCP avec Tor, il n'est pas possible de ne cacher que la destination. En effet, l'utilisation des services cachés impose également la dissimulation de la source, ainsi, il est obligatoire d'utiliser Tor pour accéder aux services cachés. | ||

| + | |||

| + | Les services cachés fonctionnent sur l'utilisation de "point de rendez-vous" : le client choisit un point de rendez-vous qui sera communiqué de manière indirecte au service caché, et les deux communiqueront via ce point de rendez-vous. Autrement dit, c'est comme si la communication entre Alice et Bob se faisait via une sorte de boite aux lettres, ni Alice ni Bob ne se connaissent, pourtant, ils peuvent communiquer. Seulement, il se pose le problème de savoir comment le client peut-il communiquer le point de rendez-vous au serveur, s'il ne connaît pas le serveur justement. | ||

| + | |||

| + | Un service caché doit donc afficher son existence dans le nuage Tor avant que des clients puissent le contacter. Pour ce faire, le service caché choisi des routeurs oignons, construit des circuits vers eux, et leur demande de se comporter comme étant des points d'introduction en leur fournissant sa clef publique. L'utilisation d'un circuit Tor rend difficile d'associer un serveur à ses points d'introduction. Et bien que les points d'introduction disposent de la clef publique identifiant le service caché, ils n'ont aucune idée de l'IP de ce même service. | ||

| + | |||

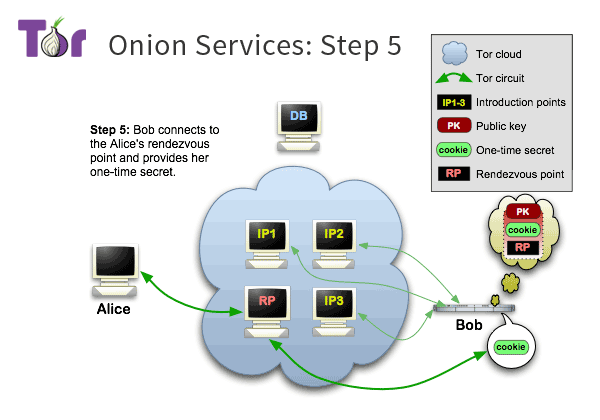

| + | Il est important de noter que dans les schémas suivants, les liens en vert sont à comprendre comme des circuits et non comme des connexions directes. | ||

| − | |||

| − | |||

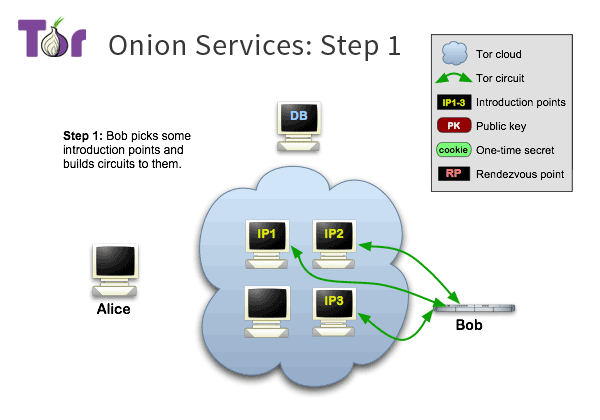

| − | + | [[Fichier:Tor-onion-services-1.png]] | |

| − | |||

| − | |||

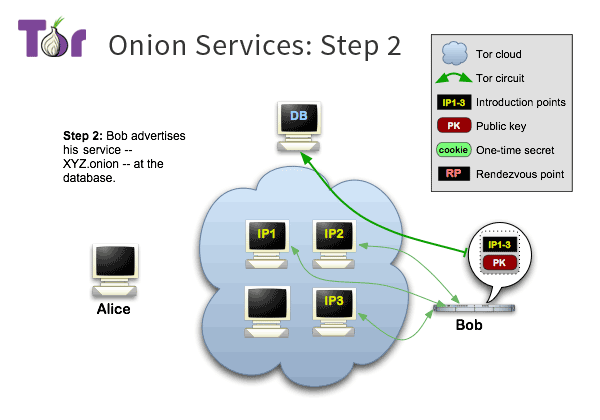

| − | + | Le service caché construit ensuite un descripteur de service caché contenant sa clef publique et un résumé de chaque point d'introduction qu'il signe avec sa clef privée. Il stocke ce descripteur sur un ensemble de serveurs d'annuaire, encore une fois en utilisant un circuit Tor complet afin de cacher le lien entre le serveur d'annuaire qui stocke le descripteur et l'adresse IP du service caché. Le descripteur sera trouvé par les clients qui recherchent XYZ.onion où XYZ est un nom de 16 caractères de long qui peut seulement être dérivé de la clef publique du service grâce à un hash. Une fois cette étape achevée, le service caché est démarré. | |

| + | |||

| + | |||

| + | |||

| + | [[Fichier:Tor-onion-services-2.png]] | ||

| + | |||

| + | |||

| + | |||

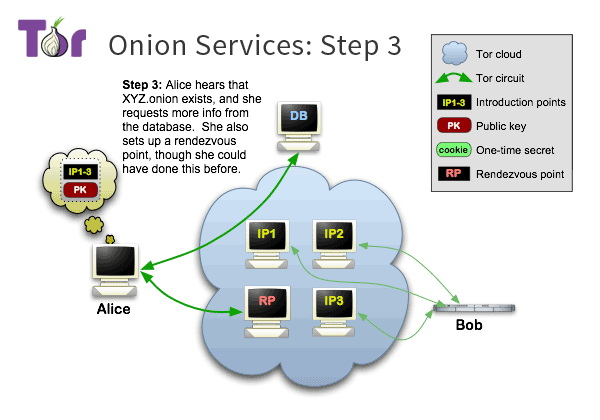

| + | Le client qui souhaitera alors contacter le service caché doit d'abord connaître son adresse onion. Après cela, le client peut lancer une tentative de connexion en téléchargeant le descripteur des serveurs d'annuaires. S'il y a un descripteur pour XYZ.onion, le client crée alors un circuit vers un autre nœud au hasard et lui demande d'agir comme un point de rendez-vous en lui communiquant un secret partagé. | ||

| + | |||

| + | |||

| + | |||

| + | [[Fichier:Tor-onion-services-3.png]] | ||

| + | |||

| + | |||

| + | |||

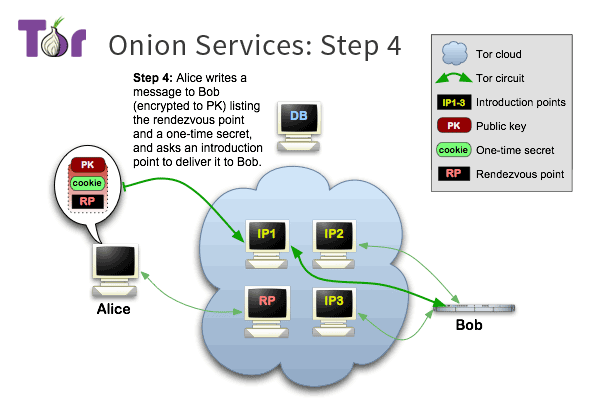

| + | Une fois que le descripteur est présent et que le point de rendez-vous est créé, le client génère un message de bienvenue (chiffré avec la clef publique du service caché, pour être sûr que lui seul puisse le lire) incluant l'adresse IP du point de rendez-vous et le secret partagé. Le client envoie ce message à l'un des points d'introduction en lui demandant de le délivrer au service caché. Encore une fois la communication a lieu dans un circuit de manière à ce que personne ne puisse faire le lien entre le message de bienvenue et l'adresse IP du client, assurant l'anonymat de celui-ci. | ||

| + | |||

| + | |||

| + | |||

| + | [[Fichier:Tor-onion-services-4.png]] | ||

| + | |||

| + | |||

| + | |||

| + | Le service caché déchiffre le message de bienvenue du client et y trouve l'adresse du point de rendez-vous ainsi que le secret partagé. Le service caché crée alors un circuit vers le point de rendez-vous et lui envoie le secret partagé dans un message rendez-vous. | ||

| + | |||

| + | A ce moment, il est primordial que le service caché conserve le même ensemble de nœuds gardiens pour créer de nouveaux circuits. Autrement, un attaquant pourrait utiliser son propre relais et forcer le service caché à créer un nombre arbitraire de circuit dans l'espoir que le relais corrompu puisse être désigné comme un nœud d'entrée et par conséquent récupérer l'adresse IP du serveur. | ||

| + | |||

| + | |||

| + | |||

| + | [[Fichier:Tor-onion-services-5.png]] | ||

| + | |||

| + | |||

| + | |||

| + | Dans la dernière étape, le point de rendez-vous indique au client que la connexion a bien été mise en place. Après cela, le client comme le service caché peuvent utiliser leurs circuits jusqu'au point de rendez-vous pour communiquer l'un avec l'autre. Le point de rendez-vous relaye simplement (chiffré d'un bout à l'autre) les messages du client vers le service et vice-versa. | ||

| + | |||

| + | Une des raisons de ne pas réutiliser la connexion créée auparavant via le point d'introduction pour une communication réelle est qu'aucun relais unique ne doit apparaître comme responsable d'un service caché donné. C'est pourquoi le point de rendez-vous ne connaît jamais rien sur l'identité du service caché. | ||

| + | |||

| + | En définitive la communication entre le client et le serveur se fait au travers de six relais, trois d'entre eux sont choisis par le client, avec le dernier comme point de rendez-vous, et les trois autres étant affectés par le service caché. | ||

| + | |||

| + | |||

| + | |||

| + | [[Fichier:Tor-onion-services-6.png]] | ||

| + | |||

| + | ==Au cœur de l'oignon== | ||

| + | |||

| + | ===Les circuits en détail=== | ||

| + | |||

| + | Nous avons vu précédemment qu'un circuit était établi pour accéder à la destination voulue. Nous n'avions pas alors détaillé la construction et le fonctionnement de ce circuit. Avant d'aborder leur réalisation technique, précisions quelques points. | ||

| + | |||

| + | La construction d'un circuit est très coûteuse, ceci est dû aux mécanismes mis en place pour assurer la sécurité du circuit établi. Afin de limiter cet impact sur l'utilisation, et à la place de créer un circuit par flux de données, donc par application, plusieurs flux de données sont multiplexés sur un même circuit. Ce circuit est changé périodiquement, toutes les 10 minutes environ, afin de limite la fenêtre de temps qui permettrait à un attaquant identifier l'utilisateur. | ||

| + | |||

| + | Les circuits sont crées avant leur utilisation, afin de limiter une latence due à la construction du circuit lors de sa première utilisation. Ceci rentre dans la logique de réseau à faible latence dont nous avons déjà parlé. | ||

| + | |||

| + | Le proxy oignon (qui est le nœud "client", ou plus spécifiquement le client logiciel Tor qui tourne avec son interface SOCKS) construisent de nouveaux circuits périodiquement, nous l'avons vu. Les circuits ne sont supprimés que s'ils ont été utilisés. Lorsque Tor n'est pas utilisé, de nouveaux circuits ne sont pas établis. La construction de circuit se fait en parallèle de l'utilisation, afin d'assurer une meilleure qualité de service : lorsque la construction d'un nouveau circuit échoue, l'utilisateur continue d'utiliser le précédent. | ||

| + | |||

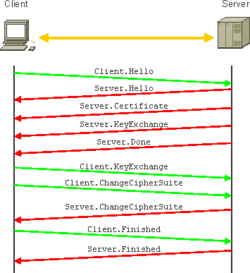

| + | De plus, les connexions présentées entre les noeuds ne sont pas de simples connexions, il s'agit de connexion TLS qui permettent : | ||

| + | |||

| + | *D'assurer le chiffrement des données, et donc leur confidentialité. Seuls les deux nœuds sont capable de lire les données échangées | ||

| + | *D'assurer l'intégrité des données échangées. Une modification des données échangées par un tiers n'est pas possible | ||

| + | *D'assurer l'authentification du prochain nœud dans le circuit. En effet les serveurs d'annuaire présentent le certificat TLS des relais, permettant d'assurer leur identité. | ||

| + | |||

| + | Il faut donc comprendre Tor comme reposant sur TLS, nous y reviendrons dans la partie de construction de circuit. | ||

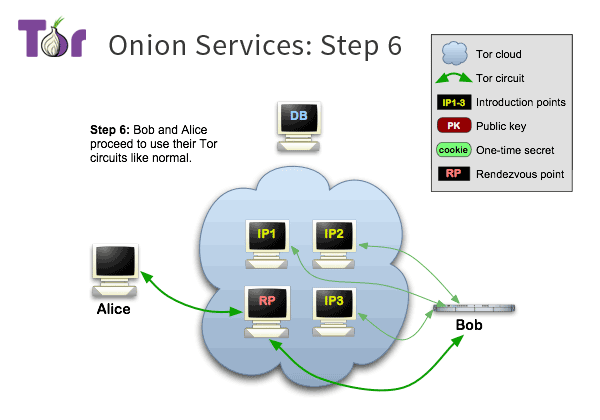

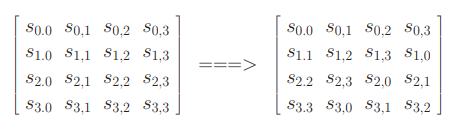

===Cellules=== | ===Cellules=== | ||

| − | |||

| − | |||

| − | + | Nous ne l'avons pas encore abordé, mais la communication au sein du réseau Tor se faire à l'aide de cellules de taille fixe 512 octets. Chaque circuit, au niveau d'un nœud est identifié par un CircID unique, précisé dans la cellule. Cette nécessité d'identifier le circuit a du sens si on suppose que plusieurs circuits peuvent être multiplexés sur une même connexion TLS. Cependant, le CircID n'est qu'un identifiant au niveau du nœud, ainsi en pratique, un circuit effectif aura en réalité 3 CircID, un par relais. | |

| − | + | [[Fichier:Tor cell.png|center]] | |

| − | |||

| − | + | En fonction du champ CMD, on distingue deux types de cellules : | |

| − | La clef oignon est utilisée pour | + | *Cellules de '''contrôle''' |

| + | *Cellules de '''données''' | ||

| + | |||

| + | ====Cellules de contrôle==== | ||

| + | |||

| + | Les cellules de contrôle sont interprétées par les nœuds qui les reçoivent. Leur champ CircID permet de définir sur quel circuit effectuer la commande, le champ CMD spécifie la commande, et le champ DATA est utilisé pour faire transiter les données inhérentes aux commandes concernées (dans le cas de CREATE, on y trouvera l'échange Diffie-Hellman dont nous parlerons plus en détail ci-après). | ||

| + | |||

| + | Les types de commandes possibles sont les suivants, en fonction du champ CMD, cette liste est exhaustive: | ||

| + | *0 : '''PADDING''' : utilisée pour le ''keep-alive''. | ||

| + | *1 : '''CREATE''' : permet la construction d'un circuit avec le CircID correspondant. (TAP) | ||

| + | *2 : '''CREATED''' : acquittement de la construction d'un circuit avec le CircID correspondant. (TAP) | ||

| + | *3 : '''RELAY''' : identifie une cellule de relais, voir la section ci-après. | ||

| + | *4 : '''DESTROY''' : détruit le circuit spécifié par CircID. | ||

| + | *5 : '''CREATE_FAST''' : utilisée pour ne pas authentifier le nœud, en pratique utilisé pour les nœuds d'entrés, déjà authentifiés par TLS | ||

| + | *6 : '''CREATED_FAST''' | ||

| + | *7 : '''VERSION''' | ||

| + | *8 : '''NETINFO''' | ||

| + | *9 : '''RELAY_EARLY''' | ||

| + | *10 : '''CREATE2''' (ntor) | ||

| + | *11 : '''CREATED2''' (ntor) | ||

| + | *12 : '''PADDING NEGOTIATE | ||

| + | *128 : '''PADDING''' | ||

| + | *129 : '''CERTS''' : demande le certificat RSA 1024 ou ED25519 | ||

| + | *130 : '''AUTH CHALLENGE''' | ||

| + | *131 : '''AUTHENTICATE''' | ||

| + | *131 : '''AUTHORIZE''' | ||

| + | |||

| + | La liste est voulue exhaustive, mais en réalité, pour comprendre Tor et faire son état de l'art, seules les premières sont utiles. Si il y en a autant, c'est pour plusieurs raisons, avec le temps, il y a eu un autre protocole d'authentification de Tor : ntor (comprendre "new Tor") pour remplacer l'ancien TAP (Tor Authentification Protocol). La différence réside dans l'utilisation de clefs ED25519 et non de RSA 1024 bits. Elle est donc purement technique, et importe au final assez peu pour parler du protocole en lui même. De même, une version 2 des cellules existent, mais les changements sont mineurs, ou pas encore utilisés à grande échelle. | ||

| + | |||

| + | ====Cellules de relais==== | ||

| + | |||

| + | Les cellules de relais contiennent des données effectives qui transitent sur le réseau lors d'une utilisation d'un circuit par un client pour naviguer sur le Web par exemple. Dans le cas échéant, le champ DATA comprendra la requête HTTP dans son stream TCP. Ces cellules sont donc ainsi simplement transmises au relais suivant. Au même titre que les cellules de contrôle, les cellules de relais contiennent leur champ. Le champ StreamID défini quel flux est concerné par la cellule, le champ Digest permet d'effectuer du contrôle d'intégrité à base de fonction de hachage, le champ LEN précise la taille des données contenues dans le champ DATA, et enfin le champ CMD indique une commande à exécuter. | ||

| + | |||

| + | Les types de commandes possibles sont les suivants : | ||

| + | |||

| + | *1 : '''RELAY BEGIN''' : utilisée pour créer un flux | ||

| + | *2 : '''RELAY DATA''' : utilisée afin de suivre des données | ||

| + | *3 : '''RELAY END''' : utilisée pour fermer un flux | ||

| + | *4 : '''RELAY CONNECTED''' : utilisée pour acquitter de la création d'un flux | ||

| + | *5 : '''RELAY SENDME''' : utilisée pour le contrôle de congestion | ||

| + | *6 : '''RELAY EXTEND''' : utilisée pour étendre le circuit d'un saut (TAP) | ||

| + | *7 : '''RELAY EXTENDED''' : utilisée pour acquitter de l'extension (TAP) | ||

| + | *8 : '''RELAY TRUNCATE''' : utilisée pour tronquer un circuit à un certain relais et le changer | ||

| + | *9 : '''RELAY TRUNCATED''' : atteste de la troncature | ||

| + | *10 : '''RELAY DROP''' : utilisée pour clore un flux | ||

| + | *11 : '''RELAY RESOLVE''' : utlisée pour demander une résolution de nom | ||

| + | *12 : '''RELAY RESOLVED''' : utilisée pour répondre à la résolution de nom | ||

| + | *13 : '''RELAY BEGIN DIR''' : utilisée pour télécharger le consensus via Tor | ||

| + | *14 : '''RELAY EXTEND2''' (ntor) | ||

| + | *15 : '''RELAY EXTENDED2''' (ntor) | ||

| + | |||

| + | ===Relais=== | ||

| + | |||

| + | Les relais sont, comme nous l'avons vu précédemment, l'élément essentiel de Tor. En pratique, un relais se présente sous la forme d'un programme qui ouvre un port pour la communication et le fonctionnement de Tor. Ce port se nomme "ORPort", il est renseigné dans le fichier de configuration torrc du client Tor qui tourne sur le relais. | ||

| + | |||

| + | Pour assurer la sécurité et l'authentification des Relais, ces derniers possèdent tout un ensemble de clefs : | ||

| + | |||

| + | *En RSA 1024 bits : | ||

| + | **"Clef d'identité" : Une clef de signature à longue durée de vie utilisée pour signer les documents et les certificats, elle établit l'identité du relais. | ||

| + | **"Clef oignon" : Une clef qui permet de déchiffrer les commandes, telles que les commandes de création de circuit. Sa durée de vie est moyenne. | ||

| + | **"Clef de connexion" : Utilisée pour négocier les connexions TLS. En pratique, cette clef doit être changée une fois par jour d'après la tor-spec. | ||

| + | |||

| + | *En Ed25519 (EdDSA sur la courbe elliptique 25519) : | ||

| + | **"Clef d'identité maître" : Cette clef ne change jamais, elle n'est utilisée que pour signer les "clefs de signatures" ci-après. | ||

| + | **"Clef de signature" : Cette clef est signée par la clef d'identité maître. Une nouvelle doit être générée périodiquement. | ||

| + | **"Clef d'authentification" : Cette clef est signée par la clef de signature, et elle est utilisée pour authentifier la poignée de main. Elle doit être régénérée fréquemment. | ||

| + | |||

| + | ===Ouverture de flux coté client=== | ||

| + | |||

| + | On parle de flux lorsqu'une application a besoin d'une connexion TCP. L'application de l'utilisateur, lorsqu'elle a besoin de se connecter à un serveur externe, demande au proxy oignon de lui fournir une connexion : Cette demande se fait en utilisant le protocole SOCKS. | ||

| + | |||

| + | Le proxy oignon choisit le dernier circuit créé (ou en créé un, mais à priori, il y a toujours un circuit disponible). Il envoie alors une cellule de relais de type '''BEGIN''' avec un nouvel identifiant de flux aléatoire. Le nœud de sortie répond par une cellule de relais de type '''CONNECTED''' après avoir initialisée la connexion TCP avec le serveur externe. | ||

| + | |||

| + | Enfin, le proxy oignon notifie l'application, via SOCKS de la création du flux, celui-ci est alors capable de relayer les données vers le serveur en utilisant des cellules de relais de type '''DATA'''. | ||

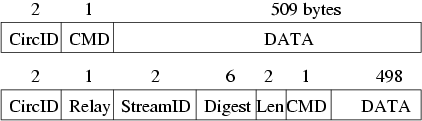

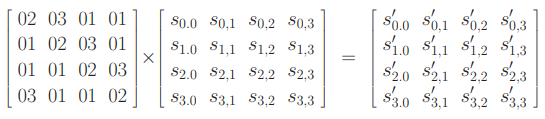

===Établissement d'un circuit=== | ===Établissement d'un circuit=== | ||

| − | [[Fichier:Onion_routing.png| | + | |

| + | <br/> | ||

| + | |||

| + | [[Fichier:Onion_routing.png|center|Établissement du circuit tor]] | ||

| + | |||

| + | |||

Le proxy oignon du client va tout d'abord devoir négocier des clefs symétriques avec les trois nœuds du circuit qu'il souhaite créer. Pour se faire, les clefs vont être négociées les unes après les autres. | Le proxy oignon du client va tout d'abord devoir négocier des clefs symétriques avec les trois nœuds du circuit qu'il souhaite créer. Pour se faire, les clefs vont être négociées les unes après les autres. | ||

| − | + | Dans un premier temps, Alice va créer un circuit qui se terminera à OR 1. Elle va commencer par envoyer une cellule de contrôle '''CREATE''' demandant le création d'un circuit entre Alice et OR 1 avec un identifiant c1. Cette cellule contient dans son champ '''DATA''' la première partie de la négociation Diffie-Hellman, c'est à dire g^x1. Cette donnée sera chiffrée grâce à la clef publique de OR1. | |

| + | |||

| + | OR 1 répond alors par une cellule '''CREATED''' qui contient la deuxième partie de la négociation : g^y1, ainsi qu'un hash de la clef symétrique calculée. A ce moment, Alice et OR 1 partagent la même clef symétrique. | ||

| + | |||

| + | Deux choses peuvent être remarquées : | ||

| + | |||

| + | *Alice envoie sa première partie de la négociation chiffrée. Ceci permet d'assurer deux choses. La première est une authentification unilatérale. Dans l'exemple, Alice sait qu'elle a eu affaire à OR 1 car elle a utilisé sa clef publique (Onion key) pour chiffrer les données que lui seul peut déchiffrer grâce à sa clef privée (de plus, le tout est établi sous couvert d'un lien TLS qui assure également l'identité de OR 1 à Alice dans le cas présent). Ce recours au chiffrement asymétrique permet également d’empêcher une attaque de type Man-In-The-Middle auquel la négociation de clef Diffie-Hellman est vulnérable. | ||

| + | |||

| + | *OR 1 envoie un condensat de la clef symétrique qu'il a calculé. Ceci prouve que c'est bien lui qui a reçu la première partie de la négociation (g^x1), mais aussi que c'est bien lui qui a choisi y1. | ||

| + | |||

| + | A l'issue de cette première étape, et suite à cet échange de cellules de contrôle '''CREATE'''/'''CREATED''', un circuit a été créé. Ce circuit a alors pour origine Alice et pour fin OR 1. Chacun de ces deux nœuds est alors capable d'identifier ce circuit, grâce à c1 qui est unique dans la connexion Alice/OR 1. Ils sont également les seuls à connaître la clef de session qu'ils ont établi lors de la négociation Diffie-Hellman. | ||

| + | |||

| + | Le premier tronçon du circuit ayant été construit. Alice demande à OR 1 d'étendre le circuit d'un saut. Pour cela, elle utilise une cellule de type relais, qu'elle indique comme étant destinée au circuit c1. Les données contenues dans le champ '''DATA''' sont chiffrées avec la clef de session K1, entre Alice et OR 1. Ces données contiennent : | ||

| + | |||

| + | *Le type de la commande à exécuter, ici '''EXTEND''', qui indique à OR 1 qu'il devra étendre le circuit. | ||

| + | *Le nœud vers lequel le circuit doit être étendu, ici OR 2. | ||

| + | *La première partie de la négociation Diffie-Hellman entre Alice et OR 2, chiffrée avec l'Onion Key de OR 2. | ||

| + | |||

| + | OR1, à réception de cette cellule de relais, ne sait pas directement que la commande lui est destinée. Il va d'abord déchiffrer les données avec sa clef de session AES, puis vérifier le champ Digest et sa cohérence par rapport aux données transportées. Ici, il va constater que la valeur de Digest correspond bien à la somme de contrôle des données et traiter la commande '''EXTEND'''. | ||

| + | |||

| + | Pour se faire, il va créer le tronçon entre lui et OR 2 de la même façon qu'Alice avait créé le tronçon entre elle et lui. Il va utiliser une cellule de contrôle de type '''CREATE''' en fournissant un identifiant c2 qu'il sait unique entre lui et OR2 (remarque : c2 n'a pas besoin d'être connu d'Alice, et rien n'empêche que c2 soit égal à c1), et fournir la première partie de la négociation Diffie-Hellman fournie par Alice dans la cellule de relais qu'il a reçue, soit g^x2 chiffré avec l'Onion Key de OR2. Cette cellule est suivie d'une réponse sous la forme d'une cellule de contrôle '''CREATED''', indiquant la deuxième partie de la négociation Diffie-Hellman que seule Alice pourra exploiter puisque la première partie n'est connue que d'elle et OR 2. | ||

| + | |||

| + | Une remarque importante se doit d'être faite, un lien TLS existe entre OR 1 et OR 2 permettant d'identifier OR 2 avec sûreté pour OR 1, mais ce lien n'existe pas entre OR 2 et Alice. Ainsi, si Alice ne chiffre pas avec l'Onion Key sa partie du Diffie-Hellman, rien n’empêche à OR 1 de rediriger Alice vers un nœud malveillant. | ||

| + | |||

| + | Afin de communiquer à Alice la réponse d'OR 2, OR 1 utilise une cellule de relais dont les données chiffrées correspondent à une commande de type '''EXTENDED''', acquittant de l’extension du circuit, et faisant suivre les informations fournies par OR 2 concernant la fin de la négociation Diffie-Hellman. | ||

| + | |||

| + | Pour le troisième nœud, on agit exactement de la même façon, mais on va l'oublier dans le schéma, car le considérer n'apporte aucun intérêt pour comprendre le protocole de Tor. | ||

| + | |||

| + | Alice souhaite maintenant établir un flux afin de pourvoir accéder à son site Web par exemple de destination. Elle veut donc communiquer à OR 2 (dans la pratique, à OR 3) l'ouverture de ce flux. Afin de garantir la confidentialité de ce qu'elle transite, elle va chiffrer itérativement les données de la cellule de relais qu'elle va envoyer à OR2, d'abord avec la clef de session qu'elle partage avec OR 2, puis avec celle qu'elle partage avec OR 1. Les données de la cellule de relais, en parcourant le circuit, seront successivement déchiffrées par les nœuds rencontrés, soit, dans l'ordre, OR 1, puis OR 2. | ||

| + | |||

| + | C'est de cette succession de déchiffrement que vient l'analogie à l'oignon, dont Tor tient son nom. | ||

| + | |||

| + | Ainsi lorsque la source d'un circuit va vouloir envoyer des données à l'autre bout du circuit, on obtiendra, de façon imagée, ceci : | ||

| + | |||

| + | [[Fichier:Tor_oignon.jpg|600px|center|Couches de chiffrement]] | ||

| + | |||

| + | Il s'agit bien évidemment d'une image : les couches ne sont pas ajoutées, ce sont des chiffrements successifs. | ||

| + | |||

| + | La cellule de relais envoyée par Alice contient des données indiquant qu'il s'agit d'une commande '''BEGIN''', et que le serveur externe à contacter est situé à l'adresse <website> (qui pourrait être rex.plil.fr pour n'en citer qu'un), sur le port 80. Lorsque OR 2 reçoit cette cellule, il constate que sa commande lui est destinée (la somme de contrôle étant vérifiée), et initie une connexion TCP vers <website> sur le port indiqué. Une fois cette initialisation terminée, il répond à Alice par une commande '''CONNECTED''' au sein d'une cellule de relais. L'acheminement de cette cellule étant vers la source du circuit, les données sont chiffrées par chaque nœud au lieu d'être déchiffrés. Alice, à la réception de la cellule, déchiffre alors itérativement les données pour prendre connaissance de la réussite de l'ouverture de la connexion TCP. | ||

| + | |||

| + | La connexion TCP étant initialisée, Alice veut accéder à des données sur le serveur externe. Elle va donc envoyer une cellule de relais avec pour commande '''DATA''', et les données TCP à faire parvenir au serveur externe Le cheminement de cette cellule de relais est le même que celui de la cellule de relais envoyée par Alice pour initialiser la connexion : Alice commence par chiffrer itérativement les données, et à chaque nœud traversé, un déchiffrement est opéré. | ||

| + | |||

| + | La cellule ayant atteint OR 2, celui-ci fait parvenir les données au serveur externe et achemine progressivement la réponse fournie par le serveur en utilisant lui aussi une cellule de relais de type '''DATA''' contenant cette réponse. | ||

| + | |||

| + | ===Les serveurs annuaires (Directory Servers)=== | ||

| + | |||

| + | Les directory serveurs sont les nœuds spécifiques qui ont le rôle d'annuaire au sein du réseau. Ils sont redondants, et présentent les mêmes informations. Leur fonction est de référencer les OR connus, en présentant leur descripteur de routeur. Ces descripteurs regroupent des informations telles que ses clefs publiques, sa politique de sortie, son adresse IP, sa bande passante, la version de Tor utilisée, etc... | ||

| + | |||

| + | Les proxy oignon doivent vérifier la cohérence des données présentées, en validant la similitude des données présentées sur d'autres annuaires. Ces annuaires sont disponibles en HTTP, et sont utilisés pour amorcer Tor. L’amorçage (ou bootstrapping) est une nécessité dans ce genre de réseau : il permet aux clients d'initialiser leur vue du réseau, et les noeuds qu'ils connaissent. | ||

| + | |||

| + | Par exemple, ce lien permet de télécharger le consensus de notre réseau Tor privé : http://193.48.57.163:7000/tor/status-vote/current/consensus. | ||

| + | |||

| + | Dans ce consensus, on trouve la liste des routeurs oignons, en particulier on trouve grodoudou, notre nœud de sortie au sein de notre réseau privé. On y retrouve ici son descripteur de routeur : | ||

| + | |||

| + | <br/> | ||

| + | <div style="padding:15px;color:#ffffff;background-color:#23241F;font-family:Consolas"> | ||

| + | r grodoudou XGT8eVzVGcHRbQuyUQeZhmbQoIM pnHEEAUmmrhMTz+1E1fZ2XFyM1Q 2018-05-13 06:19:23 193.48.57.162 5000 7000 | ||

| + | <br/> | ||

| + | s Exit Fast Guard HSDir Running Stable V2Dir Valid | ||

| + | <br/> | ||

| + | v Tor 0.3.4.0-alpha-dev | ||

| + | <br/> | ||

| + | pr Cons=1-2 Desc=1-2 DirCache=1-2 HSDir=1-2 HSIntro=3-4 HSRend=1-2 Link=1-5 LinkAuth=1,3 Microdesc=1-2 Relay=1-2 | ||

| + | <br/> | ||

| + | w Bandwidth=6490 Unmeasured=1 | ||

| + | <br/> | ||

| + | p accept 1-65535 | ||

| + | <br/> | ||

| + | </div> | ||

| + | <br/> | ||

| + | |||

| + | En pratique, le client ne télécharge pas tous le consensus à chaque fois. En réalité à chaque routeur oignon est associé un condensat. Ce condensat est indexé dans les serveurs d'annuaires par un identifiant de routeur. Ainsi, si les condensats sont différents, le client ira télécharger le nouveau descripteur de routeur grâce à son identifiant. En définitive, le client ne télécharge que les routeurs qu'il n'a pas, et non ceux de tout le consensus. | ||

| + | |||

| + | Cela implique donc que le consensus soit gardé en cache chez le client, en pratique dans /var/lib/tor/cached-microdesc. | ||

| + | |||

| + | Pour les adresses IP des serveurs d'annuaires, elles sont codées en dur dans le client Tor, ou bien elles peuvent être mises manuellement dans le fichier de configuration de Tor, le .torrc, situé dans /etc/tor/.torrc. | ||

| + | |||

| + | ===Politiques de sortie=== | ||

| + | |||

| + | Afin d'améliorer le confort d'utilisation des personnes souhaitant mettre en place des relais Tor, des politiques de sortie ont été mises en place. L'idée étant de permettre de restreindre les opérations possibles à partir de ce nœud que représente le serveur. | ||

| + | |||

| + | Des types de routeurs oignon ont été définis : | ||

| + | |||

| + | *Open exit nodes : Ces nœuds permettent de sortir vers des serveurs externes. | ||

| + | *Middleman nodes : Ces nœuds ne peuvent être utilisés que pour construire des circuits, ils ne peuvent pas être utilisés comme point de sortie. | ||

| + | *Private exit nodes : ces nœuds ne permettent l'accès qu'à des réseaux locaux. | ||

| + | |||

| + | D'autres paramètres de configuration sont également possibles, comme la restriction de services. Par défaut, le port SMTP (25) est bloqué pour éviter l'utilisation du réseau pour des pratiques de spam de mail. | ||

| + | |||

| + | ===Contrôles réseaux=== | ||

| + | |||

| + | Certains contrôles sont souvent souhaitable au sein d'un réseau. Parmi ces contrôles on peut citer les contrôles d'intégrité, les contrôles de congestion ou encore les contrôles de débit. Nous avons déjà évoqué le cas des contrôles d'intégrités assurés à laide de TLS et de TAP (ou ntor), à l'aide notamment du champ Digest qui contient une somme de contrôle, assurant l'intégrité des cellules. Ainsi lorsque la somme de contrôle calculée par chaque nœud n'est jamais égale à la valeur de champ, le dernier nœud a la responsabilité de jeter ce paquet et de fermer le circuit. | ||

| + | |||

| + | |||

| + | ====Contrôle du débit==== | ||

| + | |||

| + | Nous avons parlé de la présence d'une valeur de bande passante dans les descripteurs de routeurs associés aux nœuds. Il est en effet possible de spécifier une bande passante maximale à utiliser, pour minimiser la charge du serveur. Cela permet en partie d'assurer que le volontaire qui héberge le nœud ne donne pas plus que ce qu'il souhaite donner. Ce qui cultive la confiance envers Tor pour les hébergeurs. | ||

| + | |||

| + | Cette limitation se fait en utilisant un token bucket. Cette technique consiste à modéliser la bande passante disponible sous forme de sceau, où régulièrement sont versés des jetons, qui peuvent s'accumuler jusqu'à une certaine limite, et d'où les jetons sont tirés à chaque donnée transitée. Le débit moyen s'en trouve limité, tout en permettant des pointes de débit temporaires pour répondre à des instants bien spécifiques. | ||

| + | |||

| + | '''[Inserer screenshot]''' | ||

| + | |||

| + | Ce contrôle permet de fournir un service préférentiel aux services interactifs qui n'ont pas besoin de beaucoup de débit mais d'une latence faible. | ||

| + | |||

| + | ====Contrôle de congestion==== | ||

| + | |||

| + | La congestion est une situation d'utilisation du réseau défavorable où trop d'activités sur les connexions amènent à leur détérioration en termes de qualité de service. Elle peut arriver par exemple lorsque trop d'utilisateurs utilisent un même nœud, rendant sa bande passante insuffisante et faisant apparaître un goulot d'étranglement. Tor utilisant le protocole TCP, le séquencement et le renvoi sont délégués à celui-ci. Une partie du problème est alors gérée par TCP. | ||

| + | |||