Cahier groupe n°4 : Différence entre versions

| Ligne 88 : | Ligne 88 : | ||

PermitRootLogin yes | PermitRootLogin yes | ||

| + | Tests de connexion Wi-Fi depuis l'EeePC : | ||

| + | *On modifie le fichier /etc/network/interfaces de façon à pouvoir se connecter en sans-fil sur le SSID "baguette" : | ||

| + | //Code à venir | ||

| + | |||

| + | *On configure au fichier /etc/resolv.conf : ''nameserver 193.48.57.48'' | ||

| + | |||

| + | *On réinitialise les connexions réseau et on se connecte au SSID "baguette" | ||

| + | //Code à venir | ||

| + | |||

| + | *La connexion sur tf1.fr fonctionne ! | ||

====Installation du serveur Apache et du certificat SSL==== | ====Installation du serveur Apache et du certificat SSL==== | ||

Version du 23 octobre 2015 à 13:13

Sommaire

Cahier des charges de la tâche particulière

Présentation de la tâche particulière

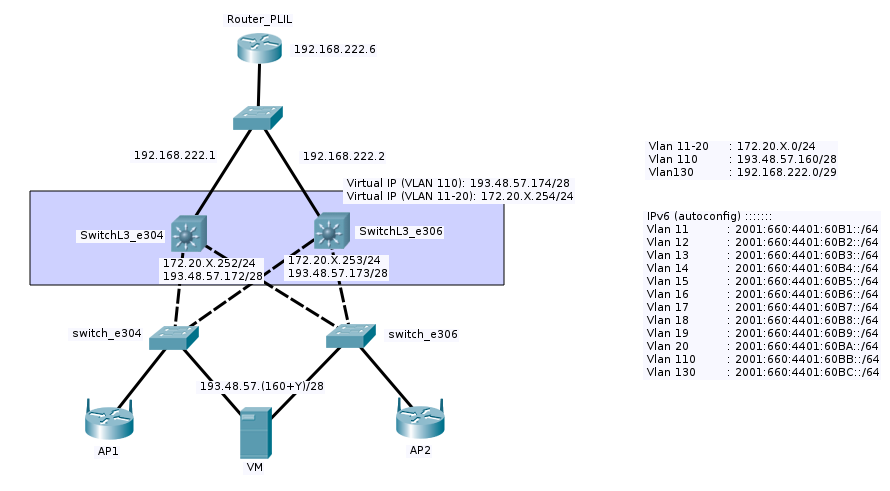

La tâche particulière que nous devons effectuer est de configurer le commutateur Cisco 6009 présent en salle E304. Nous devons dans un premier temps de les mettre à jour de CatOS vers IOS, pour pouvoir dans un second temps mettre en place les différents VLAN. Cette tâche particulière est effectuée avec le groupe n°3 qui s'occupera du commutateur présent dans la salle voisine E306.

Matériel utilisé pour la tâche particulière

- Commutateur Cisco 6009

- Un ordinateur muni d'un port série pour la configuration

- Un câble reliant le commutateur à ce port série

Suivi de l'avancement du TP

Semaine 1 (01/10/2015)

- Découverte des commutateurs Cisco 6009 présents en E304 et E306

- Le commutateur possède deux modules constitués d'une carte mère appelée carte superviseur et une carte fille qui est la carte routeur.

- Ces cartes possèdent toutes les deux leurs propres mémoires flash à savoir sup-bootflash pour le superviseur et bootflash pour la carte fille.

- On peut également insérer une carte flash de 20Mo dans le module

Initialement, ces modules fonctionnent sous CatOS pour la plupart d'entre eux. L'idée est de migrer tout les modules vers des systèmes d'exploitation de type IOS (le seul système utilisé aujourd'hui par Cisco).

- Echange d'un superviseur entre les deux commutateurs afin d'avoir sur chacun d'entre eux un superviseur sous IOS et un autre sous CatOS

- Un des superviseurs en E304 censé fonctionner sous CatOS ne démarre pas correctement

- On décide donc d'utiliser une carte flash formatée sous CatOS grâce à l'autre commutateur présent dans la salle voisine. On y copie également un système CatOS pour le superviseur et un boostrap CatOS

Pour la prochaine séance, l'objectif est d'utiliser cette carte pour booter le 2e module en CatOS.

Semaine 2 (08/10/2015)

- Le premier module fonctionne correctement sous IOS

- Problème de la semaine précédente : le 2e module refuse de booter, même sous le CatOS initialement présent.

- Les données de la carte ont été supprimées, on ne peut les récupérer car tous les autres modules tournent actuellement sou IOS.

- Il faut trouver une solution pour booter le commutateur sous CatOS d'une autre façon

Semaine 3 (15/10/2015)

- On cherche une solution pour copier un fichier sur la bootfalsh du module qui ne fonctionne pas :

- xmodem, ymodem, zmodem3

- CuteCom

En parallèle, on crée notre machine virtuelle Xen sur Cordouan : On achète un nom de domaine sur Gandi : zegbicho.lol

- On se connecte en ssh sur cordouan :

ssh root@cordouan.insecserv.deule.net

On crée notre machine virtuelle xen :

xen-create-image --hostname=KARMELIET --dist=jessie --dir=/usr/local/xen --gateway=193.48.57.174 --ip=193.48.57.164

- On regarde l'était d'avancement de la création et on récupère notre mot de passe root dans le fichier : KARMELIET.log

tail -f /var/log/xen-tools/KARMELIET.log

- On modifie le fichier de conf KARMELIET.cfg :

- bridge=IMA5sc

- on retire l'IP

- mémoire à 512M

Semaine 4 (22/10/2015)

- On se connecte sur la VM xen :

xl console KARMELIET

- Activation l'IPv4 packet forwarding en de-commentant la ligne appropriée dans le fichier /etc/sysctl.conf

- On vérifie le fichier /etc/network/interfaces

- Mises à jour :

apt-get update apt-get upgrade

On ajoute le serveur apache, le serveur SSH et le serveur DNS :

apt-get install apache2 apt-get install openssh apt-get install bind9

On active la possibilité de se connecter en SSH en tant que root en modifiant le fichier de config /etc/ssh/sshd_config :

PermitRootLogin yes

Tests de connexion Wi-Fi depuis l'EeePC :

- On modifie le fichier /etc/network/interfaces de façon à pouvoir se connecter en sans-fil sur le SSID "baguette" :

//Code à venir

- On configure au fichier /etc/resolv.conf : nameserver 193.48.57.48

- On réinitialise les connexions réseau et on se connecte au SSID "baguette"

//Code à venir

- La connexion sur tf1.fr fonctionne !